كشف الغموض حول احتيال بوت Solana PumpFun على GitHub

مرحبًا عشاق التشفير! إذا كنتم تتابعون عالم البلوكشين، فقد صادفتم حادثة مقلقة أبلغ عنها فريق SlowMist في 4 يوليو 2025. مشروع على GitHub يبدو شرعيًا يدعى solana-pumpfun-bot اتضح أنه فخ ذكي سرق أصول التشفير من مستخدمين غير مدركين. دعونا نتعرف على ما حدث وكيف تحافظون على أمانكم.

كيف تكشفت الحيلة

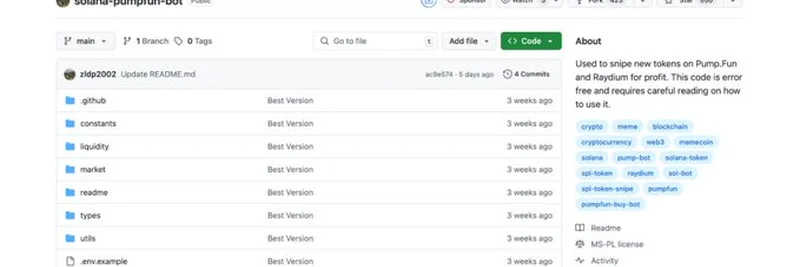

في 2 يوليو 2025، تواصل أحد الضحايا مع SlowMist بعد أن خسر أصوله المشفرة. الجاني؟ قام بتحميل وتشغيل مشروع solana-pumpfun-bot من GitHub معتقدًا أنه أداة مفيدة للتداول على بلوكشين Solana. هذا المشروع المبني على Node.js وعد بصيد رموز جديدة على PumpFun، المنصة الشهيرة، لكنه كان يحمل مفاجأة سيئة.

بدت المشروع شرعية للوهلة الأولى. كان لديه عدد جيد من النجوم والتفرعات، وهي علامات على الشهرة على GitHub. لكن المفاجأة: كان الكود محملاً بتبعيات خبيثة. إحدى الحزم الخفية، crypto-layout-utils، صممت لفحص المفاتيح الخاصة وبيانات المحفظة، ثم إرسال تلك المعلومات إلى خادم يسيطر عليه المهاجم (githubshadow.xyz). يا للهول!

الأساليب الخادعة

كيف تمكن هذا الاحتيال من خداع المستخدمين؟ استخدم المهاجمون مزيجًا من الهندسة الاجتماعية والحيل التقنية. قاموا برفع مصداقية المشروع بشكل مصطنع عبر إنشاء حسابات GitHub متعددة لتفرع المستودع وإضافة النجوم. هذا جعله يبدو كمشروع موثوق من المجتمع. بالإضافة إلى ذلك، كانت الحزمة الخبيثة مستضافة على رابط مخصص بدلاً من سجل NPM الرسمي، مما صعب اكتشافها.

كشفت تحقيقات SlowMist أن المهاجم قام حتى بتبديل رابط مصدر NPM في ملف package-lock.json ليشير إلى تحميل مشبوه (https://github.com/sjaduwhv/testing-dev-log/releases/download/1.3.1/crypto-layout-utils-1.3.1.tgz). بمجرد التثبيت، بدأ الكود المموه بعمله، متسللًا بصمت لاستخراج البيانات الحساسة.

من هو المستهدف؟

استهدف هذا الاحتيال كل من يهتم بروبوتات التداول على Solana، خاصة المبتدئين في المجال. وعد تحقيق أرباح سهلة عبر صيد الرموز على PumpFun جذب المستخدمين، لكنه جاء بثمن غالٍ. كما استُخدمت حزم خبيثة أخرى مثل bs58-encrypt-utils وتم إنشاء شبكة من المستودعات المزيفة لنشر البرمجيات الخبيثة أكثر.

كيفية البقاء آمنًا في عالم التشفير

لا تقلقوا—هناك طرق لحماية أنفسكم! إليكم بعض النصائح العملية:

- تحقق من مشاريع GitHub: دائمًا افحص تاريخ المستودع، المساهمين، وتكرار التحديثات. ارتفاع مفاجئ في النجوم أو التفرعات قد يكون علامة تحذيرية.

- استخدم بيئات معزولة: جرب المشاريع الجديدة في صندوق رمل أو جهاز افتراضي للحفاظ على بيانات محفظتك الحقيقية آمنة.

- تجنب مشاركة المفاتيح الخاصة: لا تشغل كودًا يطلب مفاتيحك الخاصة أو الوصول إلى محفظتك إلا إذا كنت تثق بالمصدر 100%.

- حافظ على تحديث البرامج: حدث أدواتك وتبعياتك بانتظام لتجنب الثغرات.

كما شارك SlowMist قائمة بالمستودعات والحزم الخبيثة التي يجب الانتباه لها، لتتجنبها. اطلعوا على تقريرهم الكامل على Medium لمزيد من التفاصيل.

لماذا هذا مهم لمحبي Meme Token

في Meme Insider، هدفنا هو مساعدتكم في التنقل عبر عالم meme tokens وتقنية البلوكشين البرية. الاحتيالات مثل هذه تذكرنا أن حتى الأدوات المثيرة يمكن أن تخفي مخاطر. سواء كنتم تتداولون meme coins القائمة على Solana أو تستكشفون مشاريع جديدة، البقاء على اطلاع هو أفضل دفاع لكم. نحن هنا لنقدم لكم آخر الأخبار ونبني قاعدة معرفية لتمكينكم!

أفكار ختامية

احتيال بوت Solana PumpFun هو جرس إنذار لمجتمع التشفير. يوضح كيف يمكن للمهاجمين استغلال منصات موثوقة مثل GitHub لاستهداف المتحمسين. بالحذر واتباع ممارسات الأمان، يمكنكم الاستمتاع بعالم البلوكشين دون الوقوع في هذه الفخاخ. هل لديكم أسئلة أو نصائح؟ اتركوها في التعليقات—يسعدنا سماعكم!