مرحبًا عشاق التشفير والمحترفين في مجال البلوكتشين! إذا كنت تستخدم جهاز Mac وتعمل في فضاء Web3، فقد ترغب في الانتباه جيدًا. نشر Hunt.io على منصة X مؤخرًا خبراً مزلزلاً عن هجوم خفي من مجموعة BlueNoroff APT المرتبطة بكوريا الشمالية. هم يستخدمون تقنية deepfake في اجتماعات Zoom لخداع موظفي التشفير لتثبيت برمجيات خبيثة. دعونا نفصل الأمر ونرى ماذا يعني ذلك بالنسبة لك!

ما هي قصة هذا الاحتيال العميق المزيف عبر Zoom؟

تخيل أنك تنضم إلى مكالمة Zoom حيث تبدو وجوه كبار المسؤولين في شركتك مختلفة قليلًا... هذه هي الخدعة التي تستخدمها BlueNoroff. يقومون بإنشاء اجتماعات فيديو مزيفة مع نسخ deepfaked من القادة الحقيقيين للضغط على موظف تشفير لتحميل امتداد Zoom مشبوه. هذا ليس مزحة، بل هو باب خلفي متعدد المراحل يمكن أن يُحدث دمارًا في نظامك.

بمجرد تثبيته، يطلق هذا البرمجيات الخبيثة مجموعة أدوات ضارة. فكر في keyloggers (تسجل كل ما تكتبه)، وسراق المحافظ (يستهدفون أصولك المشفرة الثمينة)، وسيناريوهات تحكم عن بعد تتيح للقراصنة السيطرة على جهاز Mac الخاص بك. يا للمصيبة! يوضح منشور Hunt.io مدى تعقيد هذا الهجوم، وهو بمثابة إنذار للجميع في عالم التشفير.

كيف يعمل هذا الهجوم؟

يبدأ الاحتيال بإعداد مقنع. يحاكي المهاجمون واجهة Zoom حقيقية، مع نطاقات مزيفة لجذب الضحايا. أثناء المكالمة، قد يدّعون وجود مشكلة تقنية—مثل مشاكل في الصوت—ويضغطون عليك لتثبيت "تصحيح". هذا "التصحيح" في الواقع هو AppleScript يقوم بهدوء بتحميل البرمجيات الخبيثة من خادم بعيد. من هنا، النهاية إلا إذا اكتشفته مبكرًا.

ليست هذه المرة الأولى التي تستهدف فيها BlueNoroff صناعة التشفير. فهم جزء من مجموعة Lazarus السيئة السمعة، المعروفة باستهداف المؤسسات المالية وأعمال التشفير لتمويل كوريا الشمالية. خدعتهم الأخيرة تبني على حملات سابقة، مثل سرقات TraderTraitor، مما يدل على أنهم أصبحوا أذكى وأكثر جرأة.

كيف تحمي جهاز macOS الخاص بك من هذا التهديد؟

إذًا، كيف تحافظ على سلامة جهاز Mac؟ يقترح فريق Hunt.io بعض الخطوات المهمة:

- حافظ على تحديث دفاعاتك: تأكد من تحديث macOS بالكامل لسد أي ثغرات أمنية.

- حظر الإضافات غير الموقعة: اسمح فقط بالإضافات من مصادر موثوقة—يمكن لـ macOS مساعدتك في تطبيق ذلك.

- درّب فريقك: علّم الجميع تجنب تثبيت أدوات عشوائية، حتى أثناء المكالمات الفيديو. إذا بدا الأمر مريبًا، فغالبًا هو كذلك!

لزيادة الحذر، راجع صفحة دعم Apple للحصول على نصائح حول إدارة إضافات النظام. إنها مصدر ممتاز لفهم ما هو آمن وما هو غير ذلك.

لماذا هذا مهم لعشاق meme tokens؟

إذا كنت مهتمًا بـ meme tokens أو مشاريع بلوكتشين أخرى، فهذا يلامس قلب موضوعك. محافظ التشفير هي أهداف رئيسية، وتعريض جهاز Mac للاختراق قد يعني خسارة جميع أصولك—سواء كانت Dogecoin أو Shiba Inu أو أي توكن جديد ساخن. البقاء متقدمًا على مثل هذه التهديدات هو المفتاح لحماية استثماراتك والحفاظ على مجتمع meme token مزدهرًا.

الصورة الأوسع

هذا الهجوم جزء من اتجاه متصاعد في التهديدات السيبرانية القائمة على deepfake. من مقابلات العمل المزيفة إلى هجمات Zoom، يصبح القراصنة أكثر إبداعًا. المقال المرتبط في The Hacker News يغوص أعمق في تكتيكات BlueNoroff، بما في ذلك النطاقات المزيفة مثل "usweb08[.]us" التي تحاكي مظهر Zoom. هذا تذكير بأن حتى مستخدمي التشفير المتمرسين تقنيًا يجب أن يظلوا يقظين.

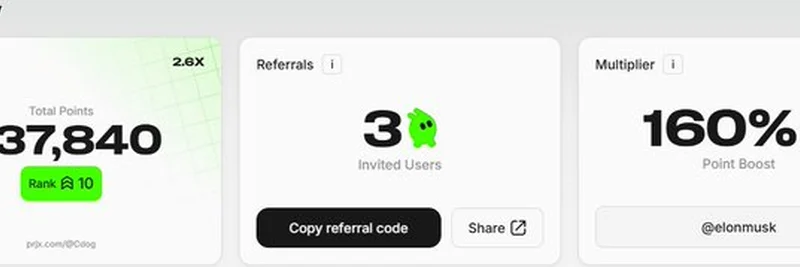

في Meme Insider، نحن نسعى لتمكينك بأحدث الرؤى. احفظ موقعنا لمزيد من التحديثات حول meme tokens وأمن البلوكتشين. تابعنا على X لتلقي التنبيهات الحية مثل هذه من Hunt.io. ابق آمناً هناك، ولنحافظ على ثورة meme token مستمرة—وبأمان!