مرحبًا عشاق التقنية وممارسي البلوكشين! إذا كنت تستخدم Google Chrome، فعليك الانتباه لمشكلة خطيرة تنتشر الآن. تم اكتشاف ثغرة يوم الصفر جديدة، تحمل الرمز CVE-2025-6554، في محرك V8 الخاص بمتصفح Chrome—وهو القوة المحركة لأداء JavaScript وWebAssembly. هذه الثغرة يتم استغلالها بالفعل في البرية، وقد تعرض بياناتك وأصولك للخطر. دعونا نشرحها معًا ونتعرف على كيفية البقاء في أمان!

ما هي ثغرة يوم الصفر هذه؟

ثغرة يوم الصفر هي خلل أمني يكتشفه الهاكرز ويستغلونه قبل أن تقوم شركة البرمجيات، وهنا Google، بإصدار تصحيح له. بالنسبة لـ CVE-2025-6554، يمكن للمهاجمين إنشاء صفحات ويب خبيثة لخداع متصفحك وتشغيل كود ضار. هذا النوع من الهجمات يستهدف محرك V8، الذي يعد ضروريًا لكيفية تعامل Chrome مع السكربتات على الويب. فكر فيه كمدخل خلفي يسمح للمجرمين السيبرانيين بالتسلل إلى جهازك دون أن تلاحظ.

والخبر الجيد؟ فريق Google اكتشف الثغرة في 25 يونيو 2025، وأصدر تحديثًا (إصدار Chrome 138.0.7204.96 أو أحدث). والجانب السيء؟ هناك استغلالات إثبات المفهوم (PoC) متاحة، ما يعني أن الهاكرز يستخدمونها فعليًا لإطلاق هجمات مثل هجمات watering hole—سنشرح ذلك لاحقًا.

كيف يستخدم الهاكرز هذه الثغرة؟

بفضل سلسلة تفصيلية من 23pds (山哥)، أصبح لدينا فهم واضح للخطر. الهاكرز لم يعودوا يرسلون رسائل تصيد عشوائية فقط. أصبحوا أكثر دهاءً! إحدى التكتيكات الشهيرة هي هجمة watering hole، حيث يخترقون موقعًا تثق به وينتظرون زيارتك له. على سبيل المثال، تخيل أنك مدير مالي تبحث في عميل محتمل. قد يقوم المهاجم بتزوير موقع شركة وهمية ليحتل مركزًا متقدمًا في نتائج بحث Google، وعندما تزور الموقع باستخدام متصفح Chrome غير المحدث، فجأة—قد يتم اختراق جهازك.

وهذا ليس مجرد نظرية. توضح السلسلة كيف يستخدم المهاجمون تسميم SEO (تحسين المواقع المزيفة لتبدو شرعية) لجذب الضحايا. بمجرد أن ينفذ متصفحك الكود الخبيث، يمكن للمهاجمين الحصول على تنفيذ كود عن بُعد (RCE)، مما يسمح لهم بسرقة البيانات، تثبيت البرمجيات الخبيثة، أو حتى اختراق شبكة شركتك. بالنسبة لمستخدمي البلوكشين، هذا يعني احتمال فقدان الأصول المشفرة أو كشف المفاتيح الخاصة—وهو أمر مقلق جدًا!

لماذا يجب على ممارسي البلوكشين الاهتمام؟

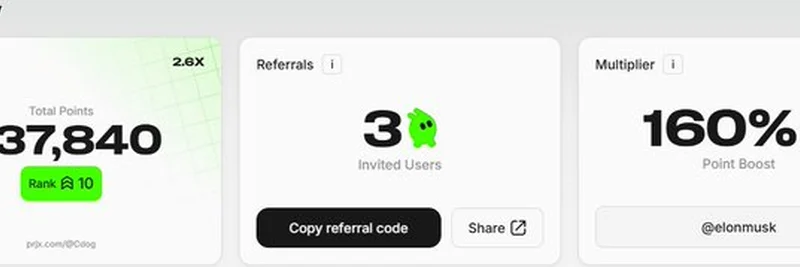

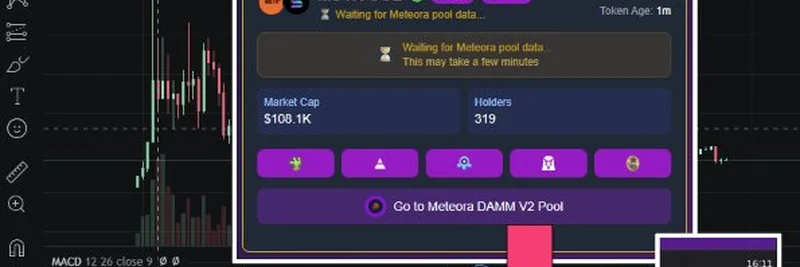

في Meme Insider، نحن نحرص على تحديثكم بكل جديد في التقنية التي تؤثر على عالم meme token والبلوكشين. هذه الثغرة مهمة جدًا لأن الكثير منكم يعتمد على Chrome للتداول، إدارة المحافظ، أو استكشاف المشاريع الجديدة. استغلال ناجح قد يؤدي إلى استنزاف أموالك أو منح المهاجمين وصولًا إلى تطبيقاتك اللامركزية (dApps). ومع تصاعد الهجمات المتطورة، يبقى البقاء في المقدمة من هذه التهديدات هو المفتاح لحماية أصولك الرقمية.

كيف تحمي نفسك الآن

لا داعي للذعر—هناك خطوات بسيطة يمكنك اتخاذها للبقاء آمنًا:

- حدّث Chrome فورًا: اذهب إلى إعدادات المتصفح وقم بتثبيت أحدث نسخة (138.0.7204.96 أو أحدث). تصحيح Google يغلق هذه الثغرة.

- كن حذرًا على الإنترنت: تجنب النقر على روابط غير معروفة، خصوصًا من نتائج بحث تبدو جيدة جدًا لدرجة لا تصدق. تحقق دائمًا من عناوين المواقع قبل إدخال معلومات حساسة.

- استخدم أدوات الحماية: فكر في إضافة مرشحات الويب أو برامج مضادة للفيروسات لالتقاط المواقع الضارة. ولمستخدمي البلوكشين، المحافظ الصلبة تضيف طبقة حماية إضافية.

- ابقَ على اطلاع: تابع التحديثات من مصادر مثل The Hacker News أو SlowMist Team لمتابعة أحدث التهديدات.

الصورة الأكبر

هذه ليست المرة الأولى التي يواجه فيها Chrome ثغرة يوم الصفر في 2025—فـ CVE-2025-6554 هي الرابعة! وهذا يبرز أهمية تحديث البرمجيات باستمرار، خاصة في عالم تُعتبر فيه أنظمة البلوكشين وmeme token أهدافًا رئيسية للمهاجمين. بفهمك لهذه الثغرات، أنت لا تحمي نفسك فقط بل تساهم أيضًا في مجتمع رقمي أكثر أمانًا.

فما رأيك؟ هل حدثت متصفحك بالفعل؟ شاركنا أفكارك في التعليقات، ولنستمر في الحوار. ابقَ آمنًا واستمتع بتصفح آمن!