مرحباً يا عشاق العملات المشفرة! إذا كنتم تتابعون عالم البلوكشين، قد لاحظتم أن ليالي الجمعة في 2025 تتحول إلى "ليالي اختراق". فريق BlockSec ألقى الضوء مؤخرًا على هجوم ذكي مخادع على عقد ذكي تم تنفيذه قبل ساعات قليلة من نشرهم في 11 يوليو 2025. دعونا نفصّل الأمر معًا ونفهم ما الذي حدث، ولماذا هو مهم، وماذا يمكننا أن نتعلم منه — خاصة إذا كنتم من محبي توكنات الميم أو مشاريع DeFi.

ماذا حدث في هذا الهجوم؟

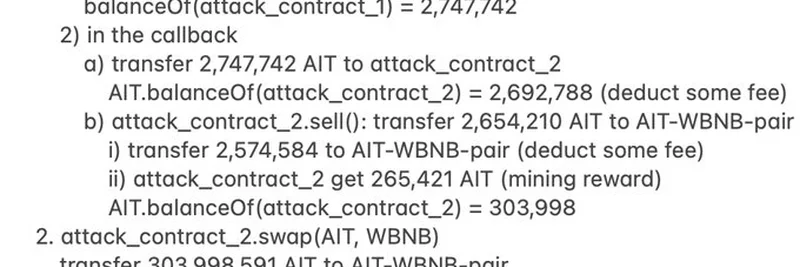

الهجوم، كما ورد في الصور التي شاركتها BlockSec، يتضمن تلاعبًا ذكيًا بعقد ذكي باستخدام توكنات مثل AIT وWBNB (Wrapped BNB). إليكم شرح مبسط للخطوات:

الخطوة 1: التبديل الأولي وخدعة التعدين

بدأ المهاجم بنداء دالةbuy()علىattack_contract_1. قام بتحويل 2,567,984 توكن AIT إلى العقد، ثم خصم بعض الرسوم، واستلم بطريقة سحرية 256,798 توكن AIT إضافية كمكافأة "تعدين". بعد ذلك، ارتفع رصيد العقد من AIT إلى 2,747,742. ذكي جدًا، أليس كذلك؟الخطوة 2: فوضى الـ Callback

في مرحلة الـ callback، نقل المهاجم تلك الـ 2,747,742 توكن AIT إلىattack_contract_2. ثم باع 2,654,210 توكن AIT مرة أخرى إلى زوج AIT-WBNB، محققًا مكافأة تعدين أخرى بـ 265,421 توكن. في النهاية، كان لدىattack_contract_2ما مجموعه 303,998 توكن AIT.الخطوة 3: التبديل الكبير

أخيرًا، قامattack_contract_2بتبديل 303,998 توكن AIT مقابل WBNB، مستلمًا 294,878 AIT (بعد الرسوم) وحولها إلى 8 WBNB، والتي تم تحويلها للخارج. النتيجة؟ ربح صافٍ بقيمة 8 WBNB على حساب النظام.

يمكنكم رؤية تدفق المعاملة في هذه الصورة المفيدة:

الصورة الثانية تظهر سجلات البلوكشين، مع سطر أساسي مميز باللون الأحمر يؤكد تنفيذ الهجوم:

كيف حدث هذا؟

من المرجح أن هذا الهجوم استغل ثغرة في منطق العقد الذكي — ربما مشكلة إعادة الدخول (reentrancy) غير المعالجة أو آلية مكافآت معيبة. تحدث مشكلة إعادة الدخول عندما تستدعي دالة عقدًا خارجيًا (مثل تبديل توكن) يمكنه بدوره أن يعيد الاتصال بالعقد الأصلي قبل انتهاء التنفيذ الأول. إذا لم يتم تأمين ذلك بشكل صحيح، يمكن للمهاجمين سرقة الأموال أو التلاعب بالأرصدة، كما حدث هنا مع تضخيم مكافآت التعدين.

إمكانية أخرى هي تلاعب بالسعر، حيث قام المهاجم بتحريف سعر زوج AIT-WBNB لصالحه خلال التبديل. هذه خدعة شائعة في هجمات DeFi، خاصة مع أزواج توكنات منخفضة السيولة.

لماذا يجب على عشاق توكنات الميم الاهتمام؟

في Meme Insider، نحن ملتزمون بإبقائكم على اطلاع دائم على توكنات الميم وتقنية البلوكشين. هذا الهجوم ينبه المشاريع التي تعتمد على العقود الذكية — وخاصة توكنات الميم الجديدة التي قد تتخلى عن التدقيق الشامل من أجل التسريع إلى السوق. توكن AIT المعني هنا ليس اسمًا مألوفًا (حتى الآن!)، لكن هذه التكتيك يمكن بسهولة أن يستهدف توكنات ميم المتداولة بحماسة التي تحمل ثغرات مماثلة.

دروس للممارسين في عالم البلوكشين

إذًا، ماذا يمكن أن نستفيد من هذا؟

- التدقيق، التدقيق، ثم التدقيق: احرص دائمًا على تدقيق عقودك الذكية من قبل محترفين. أدوات مثل تلك التي توفرها BlockSec أو المنصات مفتوحة المصدر يمكن أن تكتشف هذه المشكلات مبكرًا.

- احذر من إعادة الدخول: استخدم معدلات مثل

nonReentrantفي Solidity لمنع حلقات callback. - السيولة مهمة: البرك منخفضة السيولة هي أهداف مثالية للتلاعب بالأسعار. تعزيز السيولة أو إضافة ضوابط أمان يمكن أن يساعد.

- ابقَ على اطلاع: تابع فرق الأمن مثل BlockSec على X للحصول على تحديثات فورية حول الهجمات.

نظرة مستقبلية في 2025

مع خسائر في سوق العملات المشفرة تجاوزت 1.42 مليار دولار في 2024 (وفقًا لتقارير حديثة)، يبدو أن 2025 ستكون عامًا حاسمًا لأمن البلوكشين. الهجمات مثل هذه تذكرنا أن حتى الثغرات الصغيرة يمكن أن تؤدي إلى خسائر كبيرة. سواء كنت مطورًا، مستثمرًا، أو مجرد متحمس لتوكنات الميم، البقاء على اطلاع هو أفضل دفاع لك.

هل لديك أسئلة حول هذا الهجوم أو تريد الغوص أعمق في تأمين مشاريعك؟ اترك تعليقًا أدناه أو تواصل معنا عبر Meme Insider. دعونا نحافظ على مجتمع البلوكشين قويًا معًا!