こんにちは、クリプト愛好家の皆さん!ミームトークンの世界に注目しているなら、最近話題になっているBankroll Statusの騒動をご存知かもしれません。2024年9月以降、このプロジェクトは一連の攻撃に見舞われ、合計で驚異の40万ドルの損失が発生しています。ブロックチェーン初心者にもわかりやすい形で、その詳細を解説しましょう。

何が起きたのか?

ブロックチェーンセキュリティ企業BlockSec Phalconの最近のツイートによると、攻撃者たちはBankroll Statusのスマートコントラクトの脆弱性を悪用しています。その脆弱性は、報酬をトークン保有者間で分配する distribute() 関数にあります。ポイントは、この関数がユーザーの _updatedPayouts を買い・売り操作時に同期した後に、グローバル変数 profitPerShare_ を更新するという順序にあります。この処理の順番の問題が、巧妙な攻撃者に利用される抜け穴となっているのです。

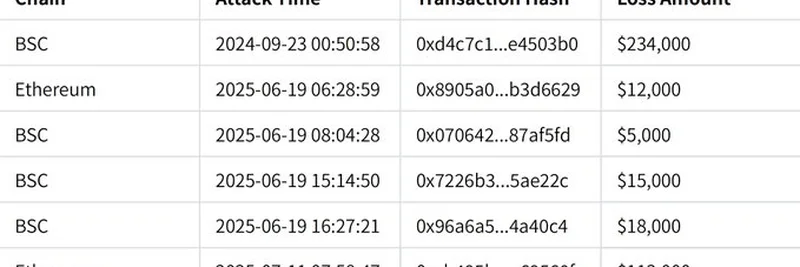

この攻撃は、EthereumとBSC(Binance Smart Chain)の両方で発生しており、直近の攻撃は2025年7月11日に11万3千ドルの損失をもたらしました。以下の表でこれまでの攻撃の概要をご確認ください:

- BSC: 234,000ドル(2024年9月23日)

- Ethereum: 12,000ドル(2025年6月19日)

- BSC: 5,000ドル(2025年6月19日)

- BSC: 15,000ドル(2025年6月19日)

- BSC: 18,000ドル(2025年6月19日)

- Ethereum: 113,000ドル(2025年7月11日)

合計で40万ドルがプロジェクトから流出しており、残念ながらBankroll Statusチームは接触の試みに対して応答していません。

攻撃はどのように行われたのか?

攻撃者はどのようにしてこれを成し遂げているのでしょうか?鍵は「タイミング」と「操作」にあります。簡単に説明すると:

- 大量購入:攻撃者は複数のstakingコントラクトを使って大量のトークンを購入します。

- 即座の売却:直後にこれらのトークンを売却します。

- 報酬の不正取得:

distribute()関数の脆弱性により、システムが追いつく前に不正に多くの配当を請求できます。

直近の攻撃では、犯人がプールに先にETHを寄付して、引き出せる報酬の量を確保するという一手もありました。この動きを、c0ffeebabe.ethというアドレスがフロントランニングしており、事態はさらに複雑です。興味がある方はこちらで取引の詳細をチェックできます!

ミームトークンファンにとってなぜ重要か

Bankroll Statusのようなミームトークンは、コミュニティの盛り上がりに乗ることが多いですが、この事件は「セキュリティを軽視してはいけない」という厳しい教訓です。スマートコントラクト、つまりこれらのトークンの根幹をなす自動実行コードは、堅牢でなければなりません。1つの脆弱性で巨額の損失を招き、投資家の信頼を失い、プロジェクト崩壊のリスクさえあります。

これは初めての事例ではありません。Four.Memeなどのプロジェクトでも、ローンチ関数の欠陥により大きな資金流出が発生しています。開発者はコード監査を徹底し、投資家は参入前に十分な調査を行う必要があります。

何ができるか?

ブロックチェーン実務者、あるいはミームトークンに興味がある方々に向けて、いくつかのポイントを挙げます:

- 監査は必須:BlockSec Phalconのようなツールを活用し、早期に脆弱性を発見しましょう。

- 情報収集を怠らない:セキュリティアラートをXなどでフォローし、リスクをいち早く察知しましょう。

- 分散投資:一つの案件に集中せず、リスク分散を心がけてください。

現状、Bankroll Statusは危機的状況にあり、チームからの返答がないのも問題を深刻化させています。Meme Insiderでは今後も最新情報をお届けしていきます。今回の脆弱性について意見があれば、ぜひコメント欄でお聞かせください!