こんにちは、暗号資産愛好家やブロックチェーン開発者の皆さん!もし LinkedIn でスキルを試すための GitHub リポジトリが添えられた魅力的な求人オファーに心惹かれたことがあるなら、この記事は必読です。2025年7月4日にsudo rm -rf --no-preserve-root /さんが投稿したツイートは、暗号資産ウォレットを盗み取る巧妙な詐欺について警鐘を鳴らしています。詳細を見て、安全に過ごす方法を学びましょう!

Next.js リポジトリに潜む隠れた危険

想像してください:正当な仕事の機会を提供すると主張する人物からメッセージが届きます。彼らは簡単な Next.js のタスクが入った GitHub リポジトリを送ってきます。あなたはそれをクローンして実行すると、数分のうちにホットウォレットの資産が空になってしまうのです。悪夢のようですが、ツイートによるとこれは SEAL 911 チームが何度も確認した実際の攻撃パターンです。

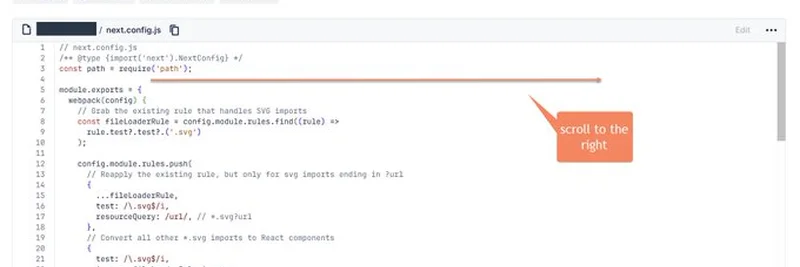

肝心なのは?悪意のあるコードは Next.js プロジェクトの重要な設定ファイルである next.config.js に隠されています。このファイルは一見無害に見えますが、危険は右端の余分なスペースの中に潜んでいます。ツイートには横スクロールすることで隠されたペイロードが現れるスクリーンショットが掲載されています。上の画像をぜひご覧ください!

詐欺の仕組み

仕組みはこうです:詐欺師はリポジトリを正当なコーディングタスクに見せかけます。コードを実行すると、端末を乗っ取るペイロードが動作します。暗号資産ユーザーにとっては、主にホットウォレット(インターネットに接続され素早い取引が可能なウォレット)にアクセスし、資産を盗み出すことを意味します。ツイートは、LinkedIn プロフィールの簡単な確認だけでは赤信号を見抜けないことも警告しています。

詐欺に遭わないための安全対策

ご安心ください。自分を守る方法はあります!スレッドやその他からの実用的なアドバイスを紹介します:

- 知らないコードは絶対に実行しない:本当に、知らないソースからのコードを実行する誘惑に負けないでください。未知のメール添付ファイルを開けないのと同じです。安全第一!

- スクロールしてしっかり確認:

next.config.jsのような設定ファイルは横にスクロールして細部まで目を通しましょう。悪意あるコードは思わぬ場所に隠されていることがあります。 - 仮想マシン(VM)を使う:どうしてもコードをテストしたい場合は VM で実行してください。これでコードをメインシステムから隔離し、リスクを減らせます。元の投稿者もフォローアップでこの方法を推奨しています。

- 送信者とリポジトリの履歴を確認:送信者の信用情報やリポジトリの過去を二重にチェックしましょう。不審に感じたら近づかないこと。

ブロックチェーン従事者にとっての重要性

ブロックチェーン業界で働くあなたは詐欺師の格好のターゲットです。あなたの暗号資産ウォレットは貴重な資産を抱えており、それを狙う者がいるのです。この事件は、分散型世界におけるサイバーセキュリティの重要性を改めて示しています。警戒心を持ち続けることで、資産を守り素晴らしいプロジェクトを構築し続けることができます。

コミュニティの反応

X のスレッドには興味深い反応が寄せられました。verstecktさんは怪しいソースからのコードは絶対に使わないよう強調し、GrumpyTechChadさんは教育コンテンツとして取り上げる計画を示しました。0b501e7eさんは非セキュリティ専門家が VM を使わないことに触れ、意識向上の必要性を指摘しています。

Meme Insider で情報をキャッチアップ

Meme Insider はブロックチェーンやミームトークンの最新情報をお届けすることに力を入れています。この詐欺事件は、特にミームコインや DeFi の台頭に伴い、注意を怠らないことの重要性を改めて思い出させてくれます。当サイトをブックマークし、豊富なナレッジベースを活用してスキルアップと先手必勝を目指しましょう!

同じような詐欺に遭遇したことがありますか?コメント欄でぜひ感想をお聞かせください!