Hey, blockchain builders and meme token enthusiasts – if you're knee-deep in developing DApps or tinkering with Ethereum-based projects, stop everything and check

🔍 記事の計画内容

- Xの投稿はnpmパッケージ「error-ex」バージョン1.3.3のセキュリティ問題を論じており、悪意あるコードがEthereumを標的にしている。

your dependencies right now. A crypto commentator and macro analyst, MartyParty (@martypartymusic), just dropped a bombshell PSA on X about a sneaky supply chain attack lurking in the npm ecosystem. This isn't some distant threat; it's hitting a package that's downloaded millions of times weekly and could be siphoning your funds without a trace.

端的にまとめます。原因は error-ex パッケージの v1.3.3 です。Node.js プロジェクトでエラー処理に使われる一般的な JavaScript ライブラリですが、表面上は無害に見えるものの、コードを掘ると高度に難読化されたマルウェアが見つかります。マルウェアは Ethereum 環境を検出して暗号資産を盗むように設計されており、ビルドパイプラインに忍び込むトロイの木馬のように、ウォレット情報を攻撃者のサーバーへ送信しようとします。

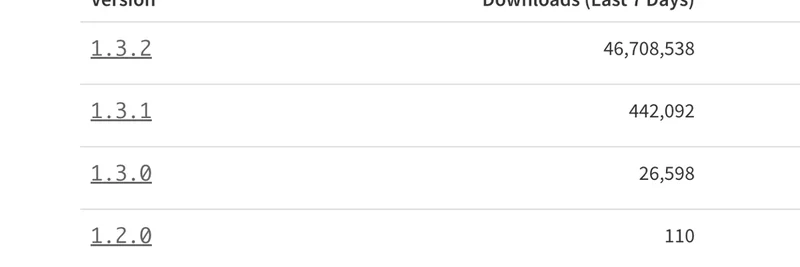

ツイートで共有された表は衝撃的です:過去7日間で v1.3.3 は約442,000回のダウンロード、一方で安全とされる v1.3.2 は驚異の4,600万回。被害範囲は広大で、インディーのミームコインローンチャーから大手DeFiプロトコルまで、React やその他の JS フレームワークでブロックチェーンのフロントエンドを構築している誰もが影響を受ける可能性があります。

どうやって発見されたのか?ある開発チームが詳細な Substack 投稿で説明しているように、通常のビルド中に警報が鳴りました。CI/CD パイプラインが「fetch is not defined」という奇妙なエラーを出したのです。原因は、悪意あるコードが盗んだデータを送信するためのネットワークコールをしようとしていたが、彼らの古い Node.js 環境にはグローバルの fetch が無く、静かに成功する代わりにクラッシュしたためでした。コードを詳しく調べると、難読化されたコードの中に checkethereumw という明らかな関数名が見つかり、EVM(Ethereum、Polygon など)を標的にしていることが一目で分かりました。場合によっては Solana にも適応されうる実装です。

マルウェアの目的は?web3.js や ethers.js のようなライブラリを使う DApp の環境にあるかどうかを見分け、静かに秘密鍵やトランザクションデータを収集することです。新しい Node.js を使ったモダンな環境ではこの動作が見過ごされ、数千のプロジェクトが影響を受ける可能性があります。MartyParty のスレッドは Ethereum 特有の挙動を強調していますが、EVM 互換チェーンならどこでも被害が及びうると警告し、開発者に即時の確認とロールバックを促しています。

良い知らせもあります。修正可能で、悪用されたバージョンは既に GitHub から削除されています。ただし、error-ex は週間合計で4,700万ダウンロードもあるため、既に被害が出ているプロジェクトがあるかもしれません。以下はあなたのスタックをミーム耐性にするための行動計画です:

今すぐロールバック:依存関係を

error-exv1.3.2 に固定してください。package.jsonに次のような overrides セクションを追加します:"overrides": {

"error-ex": "1.3.2"

}その後、

node_modulesとpackage-lock.jsonを削除して、npm installをクリーンに実行します。ビルドを強化:パイプラインでは

npm installの代わりにnpm ciを使いましょう。lockfile に記載された正確なバージョンを強制するため、不意の更新を防げます。プロのように監査:定期的に

npm auditを実行し、Snyk や Dependabot のようなツールを導入して継続的にスキャンしてください。PR での lockfile の変更は常に確認を — もし推移的依存関係が予期せず上がっていたら旗を立てましょう。ミームトークン開発者向けの広い教訓:スピード重視になりがちなミームコイン界隈では、これは目覚ましです。今回のようなサプライチェーン攻撃(SolarWinds ハックを思い出してください)は、ラグプルよりも早く利益を消し去る力があります。プロジェクトが JS に頼ってウォレットや DEX インターフェースを構築しているなら、全てを再確認してください。EVM 上で開発しているなら依存ツリー全体を監査することを検討しましょう —

npm ls error-exのようなコマンドで潜んでいるか確認できます。

MartyParty の警告は反応を呼び、Solana の開発者がひとまず胸をなで下ろす一方で、npm に対して審査体制の強化を求める声も上がっています。フルスレッドはここで確認できます: https://x.com/martypartymusic/status/1965110382328000544 、発見の詳細はこちらの Substack 記事へ: https://jdstaerk.substack.com/p/we-just-found-malicious-code-in-the 。また error-ex の NPM ページ も現在この問題を警告しています。

常に警戒を。暗号の世界ではコードが城であり、これらの npm の小悪魔たちがノックしています。もし被害を受けた、あるいは不審なものを見つけたらコメントで共有してください。ロールバック一つずつでミーム経済を守りましょう。