暗号通貨のカオスな世界では、Pepeのようなミームトークンが一夜にして急騰する一方で、セキュリティ脅威は至る所に潜んでいます。最近、ある匿名の情報源が北朝鮮のIT従事者の端末に侵入したという興味深い展開がありました。この侵害は暗号の逸早い調査者であるZachXBTによって注目され、朝鮮民主主義人民共和国(DPRK、いわゆる北朝鮮)が暗号空間でどのように活動しているかの内部が明らかになりました。ここでは、シンプルかつ分かりやすく段階を追って説明します。

ハッカーへのハック

事の発端は、ある人物が北朝鮮のIT従事者に紐づく端末を乗っ取ったことでした。この人物は6月に発生した$680,000の暗号侵害に関与していたとされています。ブロックチェーンコミュニティで詐欺やハックを追跡することで知られる調査者ZachXBTは、X(旧Twitter)で詳細を共有しました。流出した情報は、6人の小さなチームが31の偽名を管理していたことを示しており、これらは単なる別名に留まらず、偽造の政府ID、電話番号、LinkedInプロファイル、Upworkアカウントまで揃っていました。

目的は何か?それは、正当なブロックチェーン開発者やスマートコントラクトエンジニアを装って暗号関連企業の仕事を得ることでした。スマートコントラクトは、条件がコードに直接書かれた自己実行型の契約で、しばしばDeFiやNFTで使われます。こうした企業に内部から入り込むことで、DPRKのチームは機密情報にアクセスしたり、内部からの攻撃を仕掛けたりする可能性が生まれます。

偽の身元と巧妙な体制

流出データには、これら偽の人物像、想定所在地、GitHubアカウント、LinkedInプロファイル、メールアドレスを記したスプレッドシートが含まれていました。例えば「Johnathon Teng」はカナダのケベック出身、「Zhang Xu」は日本の名古屋出身とされていました。チームはGoogleのサービスで連絡を取り、AnyDeskでリモートアクセスを行い、VPNで所在地を隠し、翻訳アプリで言語の壁を処理するといったツールを使っていました。

証拠にはPolygon Labsなど主要企業への職応募の記録もあり、OpenSeaやChainlinkでの経験があると主張する用意された面接応答までありました。OpenSeaは人気のNFTマーケットプレイスで、Chainlinkはブロックチェーンにデータを提供するオラクルサービスを提供します。チームは「Henry Zhang」向けのように各偽名ごとに合わせたミーティングスケジュールやスクリプトまで用意していました。

資金の足跡と広がるつながり

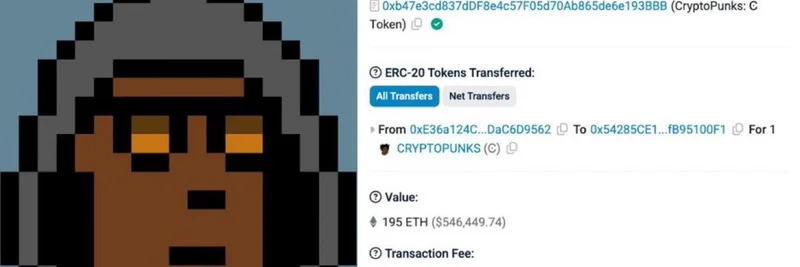

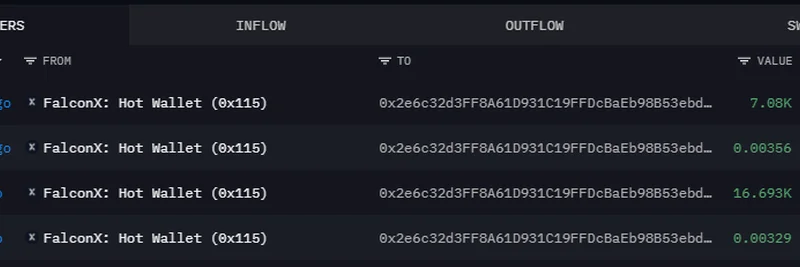

5月にはこのグループが運用インフラに約$1,489を費やしていたことが示されています。PayoneerのウォレットがFavrrのエクスプロイトに紐づいており、盗まれた資金を積極的に洗浄していたことを示唆しています。ここで言う洗浄とは、不正資金を複雑な暗号取引などを通じて正当な資産に見せかけることです。

このチームは、2月に発生した$14億のBybit取引所侵害など、大規模なハックを行ったより大きなDPRKネットワークの一部でもあります。ZachXBTは彼らの手口を「low-tech but high-volume(低技術だが大量)」と評しており、高度な技術に頼るのではなく、粘り強さで勝負していると述べています。大量の応募で採用プロセスの弱点を突き、組織に入り込むというわけです。

興味深いことに、これはミームトークンにも繋がっています。ZachXBTの以前の調査では、同様のDPRKのIT従事者がPepeの作成者Matt FurieやChainSawに関連するプロジェクトのエクスプロイトに関与し、約$1百万が盗まれたとされています。Pepeはカエルをテーマにしたミームコインで、楽しくバイラルなトークンであっても国家レベルの脅威から免れないことを示しています。

暗号コミュニティへの教訓

ZachXBTは、これらのDPRK IT従事者(ITWs)に対抗する上での主な課題として、サービス側と民間セクターの連携不足や採用時のずさんさを挙げています。企業側は潜在的な侵入者の警告を受けると守りに入ることが多いといいます。注意すべき兆候には、不自然な職歴、頻繁な翻訳ツールの使用、Payoneerのようなプラットフォームを通した支払いなどがあります。

ブロックチェーン実務者やミームトークンの愛好家にとって、これは重要な警鐘です。開発者の背景は徹底的に検証してください—LinkedInのつながり、GitHubの活動、そしてビデオ面接での確認を行いましょう。VPNの使用は一般的ですが、IPアドレスや言語使用の異常なパターンは赤旗となります。

ミームトークンに手を出す場合やブロックチェーン上で開発を行う場合は、こうした脅威に関する知識を常にアップデートすることが重要です。リアルタイムの更新を得るにはZachXBTをXでフォローし、知識ベースを強化するためにMeme Insiderのようなリソースも活用してください。

この事件は、暗号セキュリティの闇側面を暴くだけでなく、ブロックチェーンにおける地政学的な側面も浮き彫りにしました。業界が成長するにつれてリスクも増大しますが、警戒と知識があれば一歩先を行くことができます。