ブロックチェーン愛好家の皆さん、こんにちは!ミームトークンやその他の暗号資産に興味があるなら、開発者コミュニティで起きた大きなセキュリティ騒動について聞いているはずです。人気のある NPM パッケージ、例えば debug や chalk に対する最近のハックは、史上最大級のサプライチェーン攻撃の一つと呼ばれています。でも、慌てる必要はありません—ここで段階を追って何が起きたのか、そしてそれがあなたのミームトークン活動にどう影響するかを分かりやすく説明します。

NPM ハックでは何が起きたのか?

事の発端は、古いメンテナーの Git アカウントにハッカーがアクセスし、メール経由の 2FA まで突破したことです。これにより、人気の高い NPM パッケージ(debug は週当たり約 3.57 億インストール、chalk は 2.99 億)に悪意あるアップデートをプッシュすることが可能になりました。これらは多くの JavaScript プロジェクトが依存しているユーティリティライブラリで、依存関係を通じて間接的に組み込まれることが多いです。

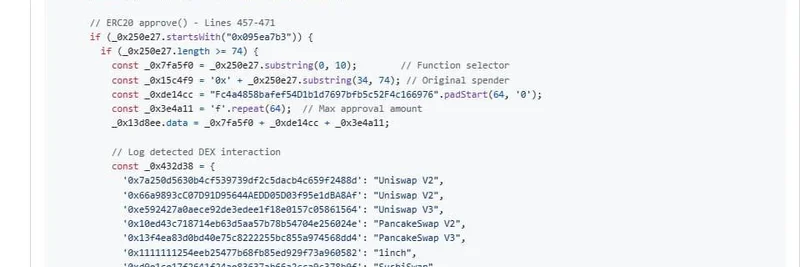

攻撃者は難読化されたコードを忍び込ませ、ウェブページに注入しました。注入されると、そのコードは Ethereum ウォレットをスキャンします(例:window.ethereum のチェックなど)。あなたが DEX でトークンをスワップするなどの取引をしようとすると、そのコードが受取人アドレスをこっそり攻撃者のアドレスに差し替えます。あっという間に、あなたの資金は攻撃者の元へ送られてしまいます。

ただし朗報もあります:影響を受けたバージョンは 2025 年 9 月 8 日の約午前9時から午前11時30分(ET)までの数時間しか公開されておらず、NPM から速やかに削除されました。その時間帯にパッケージをインストールあるいはアップデートしていなければ、おそらく安全です。それでも、dApp を使ってミームトークンを扱う人たちにとっては警鐘と言えます。

参考までに、これは初めての事例ではありません。Ledger Connect Kit の事件を覚えていますか?似たような状況で、ライブラリ内に悪意あるコードが混入し、ウェブサイト上の取引を改ざんしました。重要なポイントは、この攻撃はウォレットアプリ自体を直接狙うのではなく、ウェブベースのやり取りを狙っているということです。ウォレット(例:サイトを介さない MetaMask など)から直接取引を送る分には問題ない場合が多いです。

これがミームトークンユーザーに与える影響は?

ミームトークンは Ethereum や Solana のようなブロックチェーン上で短時間のスワップやトレードが頻繁に行われます。もしあなたが最近その悪質なパッケージを取り込んだサイトを使っていると、知らずにハイジャックされた取引に署名してしまう可能性があります。例えば、次の“犬系”トークンを買おうとしたら、あなたの ETH が攻撃者のアドレス 0xFc4a4858bafef54D1b1d7697bfb5c52F4c166976 に消えてしまう…という状況が考えられます(面白いことにこのアドレスは空のままだったようで、攻撃者が躊躇したのかもしれません)。

Ledger の CTO もコメントしています:ハードウェアウォレットを使っている場合は、署名前に各取引をしっかり確認してください。ハードウェアを持っていないなら、当面オンチェーンでの大きな動きは控えた方がいいです。マルウェアは Ethereum、Bitcoin、Solana、Tron、Litecoin、Bitcoin Cash に影響を与え、API コールやアプリがあなたが承認している内容を改変します。

ミームトークンのプロジェクトを開発している開発者は、悪意が隠されていた依存関係の一つである "error-ex" に注意してください。これはチェーンを通じて伝播するため、直接 debug や chalk を使っていなくてもプロジェクトが影響を受ける可能性があります。

問題の検出と修復方法

開発者の皆さんは、まず package.json とロックファイルを確認してください。汚染されたバージョンが紛れ込んでいないかクイックスキャンを行いましょう。依存関係ツリーをチェックするための便利なスクリプトが edgarpavlovsky の GitHub にあります。

もう一つの有用なスクリプトは、より広範囲のチェック用に AndrewMohawk のスキャンスクリプト です。

難読化解除されたコードの詳細な解析については、Aikido.dev の分解記事 を参照してください。攻撃者のウォレットやペイロードの動作が明らかになっています。

上のコードスニペットから分かるように、狙いは取引をリアルタイムで改変すること—アドレスを差し替え、やり取りをログに残す仕組みです。恐ろしいですが、知識があれば対策できます。

自分とミームトークンを守る方法

今回の脅威はすぐに無効化されましたが、常に警戒を怠らないことが重要です:

Use Wallet Guards: Blockaid、Web3 Antivirus、Pocket Universe のようなツールは取引をシミュレートして疑わしいものを検出します。

Monitor Dependencies: プロジェクトには GuardRail AI のようなモニタリングを組み込みましょう—彼らは間もなく依存関係チェックも追加する予定です。

Best Practices: 受取人アドレスは常に手動で確認してください。見慣れないサイトでの署名は避けましょう。ハードウェアウォレットは、デバイス上で確認するため追加の安全層になります。

Stay Updated: リアルタイムの警告を得るために、X の @officer_cia のような脅威研究者をフォローしておきましょう。

この事件は、サプライチェーンのセキュリティがブロックチェーン分野でいかに重要かを再認識させます。ミームトークンはコミュニティとバズで成り立っていますが、ワンクリックのミスで資産が消えることもあります。リスクを理解しておけば、より安全に暗号の世界を渡り歩けます。

質問がある、あるいは怪しい挙動を見つけたらコメントを残してください—Meme Insider の仲間として一緒に対応していきましょう!