急速に進化する分散型金融(DeFi)の世界では、特にArbitrumのようなチェーン上で数百万ドル規模の資金を扱うプロトコルにおいて、セキュリティは常に最重要課題です。最近、ETHやWBTCへのレバレッジポジションを、清算保護機能付きで最大化できるプラットフォームであるSharwa Financeがエクスプロイトを受けました。攻撃はマージントレーディング機能を狙い、USDCおよびWBTCの流動性プールに損失をもたらしました。ここでは、何が起きたのか、攻撃者はどのように実行したのか、そしてミームトークン愛好家を含む広い暗号エコシステムにとって何を意味するのかを分解して説明します。

発表と初動対応

2025年10月20日、Sharwa FinanceはX(旧 Twitter)で侵害を発表しました: "@SharwaFinance has been exploited. The $USDC and $WBTC liquidity pools were affected. Trading is temporarily paused. All users who lost funds during the attack will be 100% refunded." この迅速な反応は、影響を受けたユーザーに対する全額返金の約束で安心感を与える狙いがありました。

しかし、セキュリティ企業BlockSecのPhalconチームは、取引停止後も数時間にわたって追加の疑わしいトランザクションが発生していることを指摘しており、同じ脆弱性が複数回悪用された可能性を示唆しています。彼らの分析によれば、主に2名の攻撃者がレバレッジ借入とサンドイッチ攻撃を組み合わせて、それぞれ約61Kドルと85Kドルの利益を得たとされています。

エクスプロイトの仕組み:ステップバイステップ

Sharwa Financeでは、WBTCやETHのような資産に対して同一資産を担保にして最大10倍のレバレッジでロング/ショートポジションを取ることができます。プロトコルは清算保護のオプションを統合していますが、MarginTradingコントラクト内のswap()関数に致命的な欠陥があり、操作の余地を与えてしまいました。

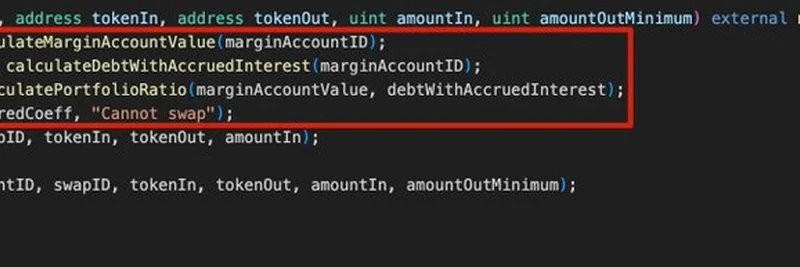

根本原因は? 不適切な支払不能チェックです。簡単に言えば、借り手の負債が担保価値を超えると支払不能が発生し、プロトコルの健全性が脅かされます。swap()関数は、借りた資産(例:WBTCからUSDCへの交換)を処理する際に、スワップを実行する「前」にのみアカウントの支払能力をチェックしていました。これにより、スワップ中に価格を操作されても、スワップ後に再チェックが行われないため介入の余地が残ってしまいました。

攻撃者の手口は次の通りです:

マージンアカウントを作成:攻撃者は担保(例:USDC)を入金し、レバレッジで資産を借りてWBTCのロング等のポジションを開きます。

例として、あるトランザクションでは(Arbiscanで見る)、攻撃者が4000万USDCのフラッシュローンを取り、それを入金して約3995万USDCを借り、約0.362 WBTCにスワップしてロングポジションを増強しています。

サンドイッチ攻撃を実行:続くトランザクションで攻撃者はフラッシュローンを使い、Sharwaが価格引用に信頼しているUniswap V3上の市場価格を操作します。

- まず、大量の資産(例:WBTCをUSDCに)を売って価格を下落させる。

- 次に、人工的に低下した価格でレバレッジポジションを決済し、プロトコルに不良債務を残す。

- 最後に、価格が下がった状態でUSDCをWBTCに買い戻し、差益を得る。

代表的な攻撃トランザクション(Arbiscanで見る)では、37 WBTCのフラッシュローン、大量売却による価格下落、0.362 WBTCを約2.075M USDCで売却(不利なレート)、負債の一部のみ返済、そして廉価でWBTCを買い戻す、という流れが確認できます。

別の攻撃者も同様の手法でマージンアカウントを作成して始めています(Arbiscanで見る)。

独立系アナリストのWeilin Liも、プロトコルがUniswap V3の価格を盲信していたため、操作と悪用が単一トランザクション内で完結するアトミックなサンドイッチ攻撃を許したと指摘しています。

ハイライトされたコードは、実際のスワップの前に計算とrequire文が実行され、スワップ後の支払能力確認が欠落していることを示しています。

攻撃者の詳細と利益

- Attacker 1 (0xd356c82e0c85e1568641d084dbdaf76b8df96c08):複数回の攻撃を実行し、純利益で約61Kドル。

- Attacker 2 (0xaa24987bab540617416b77c986f66ae009c55795):単発の攻撃で約85Kドルの利益。

これらの数字はPhalconによるオンチェーン分析に基づいており、合計で約146Kドルの流出となります。大規模なDeFiハックと比べれば金額は小さめですが、レバレッジプロトコルにおけるリスクが依然として存在することを示しています。

DeFiとミームトークントレーダーへの教訓

このようなエクスプロイトはWBTCやETHのような従来の資産だけに限りません。ミームトークンのエコシステムにも影響を与えうる脆弱性を浮き彫りにします。多くのミームプロジェクトは流動性や取引のためにDeFiのプリミティブを利用しており、借入やスワップの類似の欠陥がフラッシュローン攻撃や価格操作につながれば、信頼と価値が損なわれます。

ブロックチェーン実務者向けの主要な教訓は以下の通りです:

- アクション後の検証(Post-Action Checks):スワップなどの外部呼び出しの後に状態を必ず検証し、操作を未然に防ぐ。

- オラクルの多様化(Oracle Diversity):Uniswap V3のような単一DEXへの依存はサンドイッチ攻撃を招くため、複数オラクルやTWAP(時間加重平均価格)を組み合わせる。

- 監査と一時停止対応(Audits and Pauses):Sharwaは迅速に取引を一時停止しましたが、その後の追加攻撃は、堅牢な緊急対応が必要であることを示しています。

Meme Insiderとして、私たちはこのような事案がミームトークンのボラティリティや採用に与える影響を注視しています。どのチェーンであれレバレッジポジションを取る場合は、プロトコルの監査状況を再確認し、分散化とリスク分散を検討してください。

暗号空間では常に警戒を怠らないでください—セキュリティは皆の責任です。ブロックチェーンのエクスプロイトやミームトークンに関する詳しい情報は、meme-insider.comのナレッジベースをご覧ください。