こんにちは、クリプト愛好家の皆さん!もしブロックチェーン界隈を注視しているなら、2025年の金曜の夜が「ハックナイト」になっていることに気づいているかもしれません。BlockSecのチームは、2025年7月11日の投稿のほんの数時間前に見逃されていた巧妙なスマートコントラクト攻撃を最近明らかにしました。今回はその内容を一緒に紐解き、何が起こったのか、なぜ重要なのか、特にミームトークンやDeFiプロジェクトに関心がある方に向けて学べることを考察してみましょう。

この攻撃で何が起きたのか?

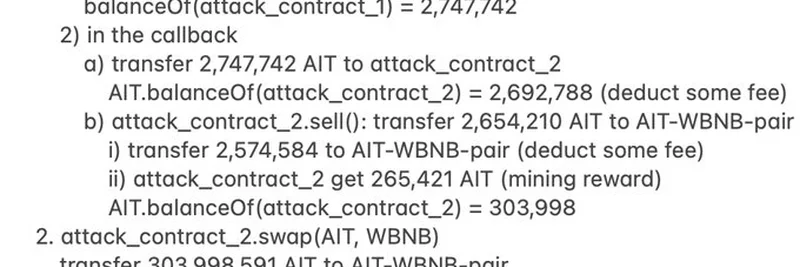

BlockSecが共有した画像で詳細に示されたこの攻撃は、AITやWBNB(Wrapped BNB)のようなトークンを用いたスマートコントラクトの巧妙な操作を含んでいます。以下に簡単な手順をまとめました:

ステップ1:初期のスワップとマイニングトリック

攻撃者はまずattack_contract_1のbuy()関数を呼び出しました。2,567,984 AITを契約に送金し、手数料を差し引いた後、「マイニング報酬」として追加で256,798 AITを不正に取得しました。この時点でコントラクトのAIT残高は2,747,742に跳ね上がりました。かなり狡猾な手口です。ステップ2:コールバックの悪用

コールバック段階で、攻撃者はその2,747,742 AITをattack_contract_2に転送しました。続いて2,654,210 AITをAIT-WBNBペアに売却し、さらに265,421 AITのマイニング報酬を得ました。結果的にattack_contract_2の保有AITは303,998にまで膨れ上がりました。ステップ3:大きなスワップ

最後にattack_contract_2は303,998 AITをWBNBにスワップし、手数料差引後の294,878 AITを受け取り、これを8 WBNBに変換して外部へ送金しました。結果として、システムの犠牲のもとで8 WBNBの利益を得たことになります。

トランザクションの流れは以下の画像でご覧いただけます:

次の画像はブロックチェーンのログで、攻撃実行を示す重要な行が赤でハイライトされています:

なぜこうなったのか?

この攻撃はおそらくスマートコントラクトのロジック上の脆弱性を突いたもので、未処理の再入可能性(reentrancy)問題や不備のある報酬メカニズムが関係している可能性があります。再入可能性とは、関数が外部コントラクト(例えばトークンスワップ)を呼び出し、その外部から元のコントラクトへ処理が戻され、初回実行が完了する前に何度も呼び出されてしまう問題です。適切な対策がなければ、攻撃者は資金を奪ったり残高を不正操作したりでき、この事例のようにマイニング報酬が不正に増加します。

もう一つの可能性は価格操作で、攻撃者はスワップ時にAIT-WBNBペアの価格を操作して有利に働かせた可能性があります。これはDeFiハックでよくある手口で、特に流動性が低いトークンペアが狙われやすいです。

なぜミームトークンファンが注目すべきか?

Meme Insiderでは、ミームトークンやブロックチェーン技術に関する最新情報をお届けしています。この攻撃は、スマートコントラクトに依存するプロジェクト、特に監査を省略して急いでリリースする新しいミームコインに対する警鐘です。今回のAITトークンはまだメジャーとは言えませんが、類似の脆弱性を持つ話題のミームコインが同様の攻撃の標的になりうるでしょう。

ブロックチェーン実務者への教訓

では、何を学べるでしょうか?

- 徹底した監査の実施:常にプロの監査を受けることが重要です。BlockSecのようなチームやオープンソースツールを利用して早期発見に努めましょう。

- 再入可能性への警戒:Solidityでは

nonReentrantなどのモディファイアを使い、コールバックループを防ぎましょう。 - 流動性の確保:低流動性プールは価格操作の格好のターゲットです。流動性を増やすか保護措置を講じましょう。

- 常に情報をアップデート:XのBlockSecのようなセキュリティチームをフォローし、攻撃のリアルタイム情報をキャッチアップしましょう。

2025年に向けて

2024年には暗号資産の損失が14.2億ドルを超えた(最近のレポートより)中、2025年はブロックチェーンセキュリティの重要な年になるでしょう。今回のような攻撃は、わずかな脆弱性が大きな損失を招くことを思い起こさせます。開発者、投資家、そしてミームコイン愛好家の皆さん、知識を深め続けることが最良の防御策です。

この攻撃についての質問やプロジェクトのセキュリティ強化についてもっと知りたい方は、ぜひコメントを残すかMeme Insiderまでお問い合わせください。ブロックチェーンコミュニティを共に強くしていきましょう!