暗号通貨ファンの皆さん、こんにちは!ミームトークンやブロックチェーン技術の世界にどっぷり浸かっているなら、影に潜むセキュリティリスクの噂を耳にしたことがあるでしょう。著名な調査者ZachXBTがXに投稿した衝撃のスレッドは、北朝鮮(DPRK)のITワーカーが巧妙な偽の身分を使って開発者の仕事に入り込んでいる実態を明らかにしました。これはスパイ小説のような話ではなく、実際にあなたのお気に入りのミームプロジェクトに影響を与える可能性がある現実のリスクです。Zachの暴露の詳しい内容を段階的に見ていきましょう。

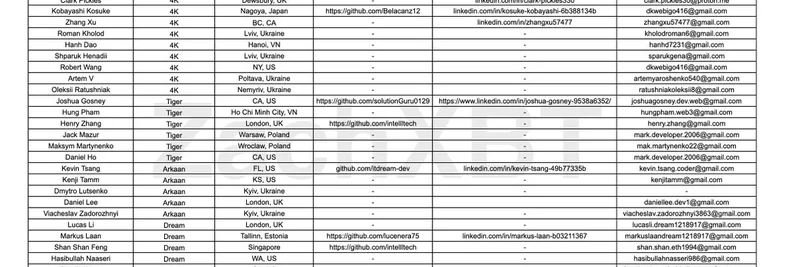

Zachはまず、5人ほどの小さな北朝鮮ITチームの侵害されたデバイスからの情報を共有しています。彼らは30以上の偽の身分を管理しており、政府発行のIDまで用意してUpworkやLinkedInなどで仕事を取っていました。アカウント自体も購入して、すべてをもっともらしく見せかけていたのです。目的はプロジェクトに入り込み、資金や情報を盗み、本国へ送金することでした。

重要な暴露の一つは、彼らのGoogle DriveとChromeプロファイルのエクスポートから来ています。彼らはとても整理整頓されており、スケジュール、タスク、予算管理などにGoogleツールを英語で使用していました。まるで秘密作戦のプレイブックを覗き見しているかのようです。

次に、Zachは2025年の週次レポートが入ったスプレッドシートを強調しています。驚くべきことに、チームメンバーが仕事内容を理解していないと認めつつも「十分な努力を心がける」と誓っている箇所がありました。典型的な「見せかけ」で通そうとするやり方ですが、暗号界では賭けが大きくなります。

経費の記録は別の物語を語っています。彼らはSSNs(Social Security Numbers)、UpworkやLinkedInのアカウント、電話番号、AIサブスクリプション、コンピュータのレンタル、VPN/プロキシなどに費用を割いていました。偽装を維持し、目立たないようにするために必要なものはすべて揃えていたのです。

Zachはさらに会議のスケジュールと、偽身分「Henry Zhang」のために用意されたスクリプトも共有しています。彼らはAnyDeskを使ってレンタルPC上でリモート作業を行っており、本来の所在地を追跡しにくくしていました。

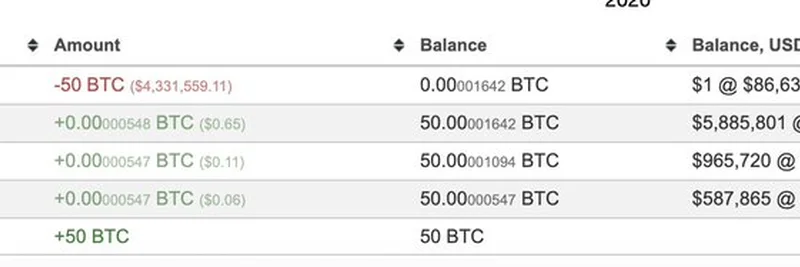

あるウォレットアドレスが浮かび上がります:0x78e1a4781d184e7ce6a124dd96e765e2bea96f2c。これは支払いに関連付けられており、2025年6月の$680KのFavrrエクスプロイトに直接結びついています。この事件ではCTOや開発者が偽の書類を持つ北朝鮮の工作員だったとされています。このアドレスを通じて他のプロジェクトにもより多くのITワーカーの痕跡が見つかりました。

ブラウザ履歴や検索履歴もさらに興味深い内容を示しており、疑わしい活動を示すクエリが並んでいました。そして大きな疑問――「どうして彼らが北朝鮮だと分かるのか?」に対する答えは、Google翻訳を頻繁に韓国語に使っている痕跡、ロシアのIP、そして多数の偽造書類にあります。

Zachはまとめとして、サービスと民間セクター間の協力不足、警告を受けた採用チームが守りに入る傾向といった課題を指摘しています。これらのITワーカーは高度に洗練されているわけではありませんが、粘り強く求人市場に溢れています。彼らはギグで得た法定通貨を暗号資産に変換する手段としてPayoneerをよく利用しているようです。

ミームトークンのコミュニティにいる皆さんにとって、これは目を覚ますべき知らせです。プロジェクトを構築したり投資したりする際は、開発者の精査を徹底してください――LinkedInの履歴を確認し、バックグラウンドチェックを行い、場所と合致しない情報やありふれたプロフィールなどのレッドフラッグに注意を払いましょう。注意深くあることで、ブロックチェーン空間をより安全に保てます。

暗号セキュリティやミームトークンのインサイトをもっと知りたい方は、Meme Insiderに引き続きご注目ください。混沌としたこの世界を乗り切るための最新情報をお届けします。今回の暴露についてどう思いますか?コメントであなたの考えを聞かせてください!