안녕하세요, 암호화폐 애호가와 블록체인 개발자 여러분! LinkedIn에서 기술 테스트를 위해 GitHub 저장소가 함께 제공되는 유망한 채용 제안을 받아본 적 있다면, 이 글을 꼭 읽어보셔야 합니다. 2025년 7월 4일 sudo rm -rf --no-preserve-root /의 최근 트윗은 암호화폐 지갑을 탈취하는 교묘한 사기를 폭로했습니다. 자세히 알아보고 어떻게 안전하게 대응할지 알아봅시다!

Next.js 저장소에 숨겨진 위험

상상해보세요: 누군가 합법적인 채용 기회를 제안하며 간단한 Next.js 과제를 수행하라고 GitHub 저장소를 보냅니다. 저장소를 클론하고 실행했는데, 몇 분 만에 당신의 핫월렛이 텅 비어버립니다. 악몽 같지 않나요? 트윗에 따르면, SEAL 911 팀이 반복해서 목격한 실제 공격 패턴이라고 합니다.

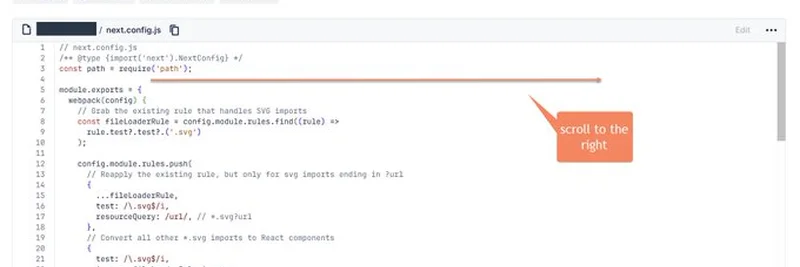

문제는? 악성 코드는 Next.js 프로젝트의 핵심 설정 파일인 next.config.js에 숨겨져 있다는 점입니다. 겉보기에는 아무 이상 없어 보이지만, 오른쪽 끝에 긴 공백으로 감춰진 위험한 코드가 도사리고 있습니다. 트윗에는 가로 스크롤을 하면 숨겨진 페이로드가 드러나는 스크린샷이 포함되어 있습니다. 위 이미지를 직접 확인해 보세요!

사기 작동 방식

구체적으로 설명하자면: 사기꾼들은 저장소를 합법적인 코딩 과제인 것처럼 위장합니다. 코드를 실행하면 페이로드가 작동해 사용자의 기기를 침해합니다. 암호화폐 이용자에게는 이것이 인터넷에 연결된 핫월렛을 탈취당하는 상황으로 이어집니다. 트윗은 LinkedIn 프로필을 잠깐 확인하는 것만으로는 위험 신호를 포착하기 어렵다고 경고합니다.

피해를 막는 안전 수칙

걱정 마세요—자신을 지킬 수 있는 방법이 있습니다! 트위터 스레드와 추가 조언을 바탕으로 한 실용적인 팁은 다음과 같습니다:

- 알 수 없는 코드는 절대 실행하지 말 것: 정말로, 출처가 불분명한 코드를 실행하는 것은 무작위 이메일 첨부파일을 여는 것과 같습니다. 항상 조심하세요!

- 스크롤하며 꼼꼼히 검사하기:

next.config.js같은 설정 파일은 가로 스크롤을 하며 꼼꼼히 살펴보세요. 악성 코드는 예상치 못한 곳에 숨겨져 있을 수 있습니다. - 가상 머신(VM) 사용하기: 꼭 코드를 테스트해야 한다면 VM에서 실행하세요. 이렇게 하면 메인 시스템과 분리되어 위험을 크게 줄일 수 있습니다. 원본 작성자도 후속 답글에서 이를 권장했습니다.

- 출처 확인하기: 발신자 자격과 저장소 이력을 꼼꼼히 검증하세요. 의심스러운 점이 있으면 접근을 피하는 게 좋습니다.

블록체인 종사자에게 중요한 이유

블록체인 분야에 종사하는 여러분은 이런 사기 표적이 되기 쉽습니다. 여러분의 암호화폐 지갑에는 소중한 자산이 있고, 사기꾼들도 그 점을 잘 알고 있습니다. 이번 사건은 탈중앙화 세상에서 사이버 보안이 얼마나 중요한지를 다시 한번 일깨워줍니다. 항상 경계심을 갖고 자금을 보호하며 멋진 프로젝트를 계속 만들어 나가세요.

커뮤니티 반응

X(구 트위터) 스레드는 다양한 반응을 불러일으켰습니다. versteckt는 의심스러운 출처의 코드는 아예 피할 것을 강조했고, GrumpyTechChad는 교육용 콘텐츠로 다룰 계획임을 밝혔습니다. 한편, 0b501e7e는 보안 비전문가가 VM을 사용하지 않을 수 있음을 지적하며 인식 제고가 필요하다고 했습니다.

Meme Insider와 함께 최신 정보 유지하기

Meme Insider에서는 블록체인과 밈 토큰 관련 최신 소식을 꾸준히 전달합니다. 이번 사기는 밈 코인과 탈중앙화 금융(DeFi)이 급증하는 현시점에서 각별한 주의가 필요하다는 점을 상기시켜 줍니다. 저희 사이트를 즐겨찾기 해두시고 풍부한 지식 베이스를 탐색하며 스킬을 한 단계 끌어올리세요!

비슷한 사기를 경험한 적 있으신가요? 아래 댓글로 여러분의 의견을 나눠주세요—여러분의 이야기를 기다립니다!