만약 밈 토큰과 암호화폐 프로젝트의 소식을 챙기고 있다면 최근 NGP 토큰에 대한 공격 소식을 들어봤을 겁니다. New Gold Protocol이 발행한 이 사건은 Binance Smart Chain(BSC)에서 발생해 약 200만 달러의 손실을 초래했습니다. 블록체인 보안업체 BlockSec Phalcon의 인사이트 덕분에 사건 전개를 명확히 파악할 수 있었습니다. 아래에서 단계별로 기술적 내용을 쉽게 풀어 설명하니, 초심자라도 이해하기 쉬울 겁니다.

NGP 토큰에 무슨 일이 있었나?

BlockSec Phalcon의 모니터링 시스템은 2025년 9월 18일 몇 시간 전에 이 공격을 포착했습니다. 이는 전형적인 가격 조작 익스플로잇으로, 공격자가 토큰의 자체 규칙을 비틀어 이득을 취한 사례였습니다. BSC는 익숙치 않은 분들을 위해 설명하자면, 이더리움과 유사하지만 수수료가 낮고 거래 속도가 빠른 블록체인 플랫폼으로, DeFi와 밈 토큰 거래에 적합한 반면 취약점이 자주 표출되기도 합니다.

근본 원인은 NGP 스마트 컨트랙트의 두 가지 주요 설계 결함이었습니다:

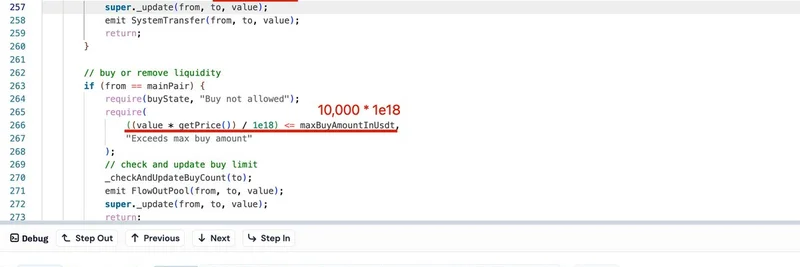

우회된 구매 한도: 토큰에는 한 번에 살 수 있는 최대 구매 금액(maxBuyAmountInUsdt)과 구매 간 쿨다운 기간 같은 제한이 있었습니다. 그러나 수신자(recipient) 주소를 0x000...dEaD 같은 'dead' 주소(일반적인 소각 주소)로 설정함으로써 공격자는 이 제한들을 완전히 피해갈 수 있었습니다.

수수료 Sync 남용: NGP를 판매할 때 컨트랙트는 수수료를 반영하기 위해 유동성 풀을 업데이트(sync)합니다. 이 과정이 인위적으로 토큰 가격을 끌어올리는 데 악용될 수 있었습니다.

공격은 어떻게 전개됐나

공격자는 즉각적인 의심을 피하기 위해 여러 계정을 교묘히 이용했습니다. 사건 전개는 다음과 같습니다:

저가에서의 초기 구매: 공격자는 NGP 토큰을 싸게 여러 계정에 걸쳐 분산해서 구매하며 시작했습니다.

스왑을 통한 가격 인플레이션: 그다음 PancakePair 유동성 풀에서 BUSD(미국 달러에 연동된 스테이블코인)를 대규모로 NGP로 스왑했습니다. PancakeSwap은 BSC에서 주로 쓰이는 탈중앙화 거래소로, 이더리움의 Uniswap과 유사합니다. 전송 대상을 dead 주소로 지정함으로써 구매 한도와 쿨다운을 무시하고 제한 없이 대량의 NGP를 축적했습니다.

- 풀 고갈: 축적한 NGP를 이용해 풀에 다시 매도하면서 BUSD를 고갈시켰습니다. 트레저리나 보상 등으로 수수료가 공제되긴 했지만, 그 결과 풀에는 거의 남은 NGP가 없게 됐습니다. 희소성으로 인해 가격이 급등했고, 공격자는 이런 조작을 통해 큰 이익을 거두었습니다.

보고에 따르면 공격자는 탈취한 자금 약 443.8 ETH를 Tornado Cash로 송금해 추적을 어렵게 했습니다. NGP 가격은 단 한 시간 만에 88% 급락하며 보유자들의 자산 가치를 크게 날려버렸습니다.

밈 토큰 투자자들이 배워야 할 점

이번 NGP 익스플로잇은 특히 급히 출시되어 밈 열풍을 타는 토큰의 경우 스마트 컨트랙트 감사(audit)가 얼마나 중요한지 보여줍니다. 주소 입력값 검증 부재나 sync 메커니즘 같은 결함은 프로젝트를 공격자들의 놀이터로 바꿀 수 있습니다. BSC에서 토큰을 거래하거나 보유하고 있다면 BlockSec이나 PeckShield 같은 평판 있는 업체의 감사를 확인하세요.

자세한 내용은 Phalcon의 X(구 트위터) 경고 원문을 참고하세요. 암호화폐 정글에서는 지식이 최고의 방어입니다. 이 사건이나 유사한 익스플로잇에 대한 의견이 있다면 댓글로 남겨 주세요!