암호화폐의 야생 세계에서는 Pepe 같은 밈 토큰이 하룻밤 사이에 급등하곤 하는데, 그만큼 보안 위협도 사방에 도사리고 있습니다. 최근, 익명의 소스가 북한 IT 직원의 장치를 해킹한 사건이 발생하면서 흥미로운 전개가 있었습니다. 블록체인 사기와 해킹을 추적하는 조사관 ZachXBT가 이 침해를 공개하며, 북한(DPRK)이 암호화폐 영역에서 어떻게 활동하는지 그 실체를 드러냈습니다. 간단명료하게 핵심을 하나씩 정리해 보겠습니다.

해커에 대한 해킹

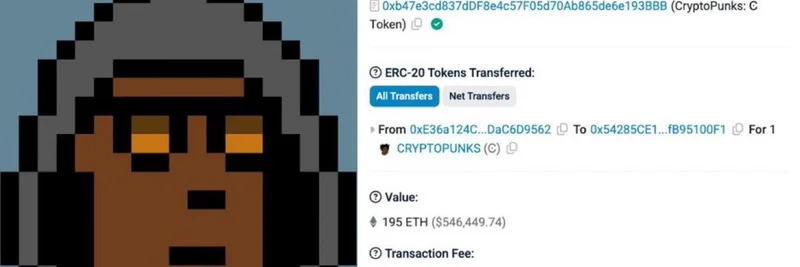

사건은 6월에 발생한 68만 달러 규모의 암호화폐 해킹에 연루된 북한 IT 직원과 연관된 장치가 누군가에 의해 탈취되면서 시작됐습니다. 사기와 해킹을 추적하는 블록체인 커뮤니티의 잘 알려진 조사관 ZachXBT는 X(구 Twitter)에 관련 내용을 공유했습니다. 유출된 정보는 31개의 가짜 신원을 관리하는 6인 소규모 팀을 드러냈습니다. 이들은 단순한 가명 수준이 아니라 위조된 정부 신분증, 전화번호, LinkedIn 프로필, Upwork 계정까지 갖춘 정교한 페르소나였습니다.

목표는? 합법적인 블록체인 개발자나 스마트 계약 엔지니어인 척 가장해 암호화폐 업체의 채용을 뚫고 들어가는 것이었습니다. 스마트 계약은 코드에 직접 조건이 작성되는 자동 실행 계약으로 DeFi와 NFT에서 자주 사용됩니다. 이런 회사들에 침투하면 민감한 정보에 접근하거나 내부에서부터 해킹을 실행할 수 있는 기회를 얻을 수 있습니다.

가짜 신원과 정교한 준비

유출된 데이터에는 이러한 가짜 페르소나들, 그들이 주장한 거주지, GitHub 계정, LinkedIn 프로필, 이메일을 정리한 스프레드시트가 포함되어 있었습니다. 예를 들어 한 신원은 캐나다 퀘벡 출신의 "Johnathon Teng"이고, 또 다른 하나는 일본 나고야 출신의 "Zhang Xu"였습니다. 이 팀은 커뮤니케이션에 Google 서비스, 원격 접속에 AnyDesk, 위치 은폐에 VPN, 언어 장벽 해소에 번역 앱 등 다양한 도구를 사용했습니다.

증거에는 Polygon Labs 같은 대형 회사에 보낸 채용 지원서와 OpenSea, Chainlink 같은 회사에서 근무한 경력을 주장하는 스크립트화된 면접 답변도 포함되어 있었습니다. OpenSea는 인기 있는 NFT 마켓플레이스이고 Chainlink는 블록체인 데이터용 오라클 서비스를 제공합니다. 팀은 "Henry Zhang" 같은 각 가짜 신원별로 맞춤형 회의 일정과 대본까지 준비해 두었습니다.

자금 흐름과 더 넓은 연결고리

5월 한 달 동안 이 그룹은 운영 인프라에 약 $1,489를 지출했습니다. Payoneer 지갑은 Favrr 익스플로잇과 연결되어 있었는데, 이는 이들이 훔친 자금을 적극적으로 세탁하고 있었음을 시사합니다. 자금 세탁은 불법 자금을 복잡한 암호화폐 거래 등을 통해 합법적으로 보이는 자산으로 전환하는 과정을 말합니다.

이 팀은 2월의 Bybit 거래소 14억 달러 규모의 거대한 해킹을 포함한 더 큰 DPRK 네트워크의 일부입니다. Bybit는 주요 암호화폐 거래소 중 하나입니다. ZachXBT는 그들의 전술을 "저기술(low-tech)·고빈도(high-volume)"라고 지적하며, 첨단 기술보다는 끈질긴 반복으로 승부한다고 설명했습니다. 이들은 채용 시장에 대량으로 지원서를 쏟아부어 허술한 채용 절차를 통과합니다.

흥미롭게도, 이 사건은 밈 토큰과도 연결됩니다. ZachXBT의 이전 조사들은 유사한 DPRK IT 직원들이 Pepe 창시자 Matt Furie와 ChainSaw 관련 프로젝트에서의 익스플로잇에 연루되어 약 $100만이 도난당한 사례와 연결되었음을 보여줍니다. 개구리 테마의 밈 코인 Pepe는 암호화폐 밈 문화의 상징적 존재로, 바이럴한 재미있는 토큰조차 국가 단위의 위협에서 안전하지 않음을 보여줍니다.

암호화폐 커뮤니티를 위한 교훈

ZachXBT는 이러한 DPRK IT 직원(ITWs)에 대응하는 데 있어 주요 과제로 서비스와 민간 부문 간의 협력 부족, 그리고 채용 시의 부주의를 꼽습니다. 회사들은 잠재적 침투자에 대해 경고를 받을 때 종종 방어적으로 반응합니다. 주의해야 할 지표로는 의심스러운 경력 기록, 잦은 번역기 사용, Payoneer 같은 플랫폼을 통한 결제 등이 있습니다.

블록체인 실무자와 밈 토큰 애호가들에게 이는 경종입니다. 개발자 배경을 항상 철저히 검증하세요—LinkedIn 연결, GitHub 활동을 확인하고 화상 면접을 진행하세요. VPN은 흔한 도구지만 IP 패턴이나 언어 사용에서의 이상 징후는 경고 신호가 될 수 있습니다.

밈 토큰에 뛰어들거나 블록체인 위에 무언가를 구축하려는 경우, 이러한 위협에 대한 정보 유지가 필수적입니다. ZachXBT 같은 조사관을 X에서 팔로우해 실시간 업데이트를 확인하고, 지식 기반을 날카롭게 유지하려면 Meme Insider 같은 사이트의 자료를 참고하세요.

이번 사건은 암호화폐 보안의 어두운 면을 폭로했을 뿐 아니라 블록체인에서의 지정학적 측면도 부각시켰습니다. 산업이 성장함에 따라 위험도 커지지만, 인식과 대비로 한 발 앞설 수 있습니다.