안녕하세요, 블록체인 동료 여러분! 밈 토큰이나 다른 어떤 암호화폐에 관심이 있다면, 개발자 세계에서 벌어진 큰 보안 이슈 소식을 들어보셨을 겁니다. debug와 chalk 같은 인기 NPM 패키지에서 발생한 최근 해킹은 역대 최대급 공급망 공격 중 하나로 불리고 있습니다. 하지만 당황할 필요는 없습니다 — 차근차근 무슨 일이 있었는지, 그리고 이 사건이 여러분의 밈 토큰 활동에 어떤 영향을 줄 수 있는지 설명해드릴게요.

NPM 해킹에서 무슨 일이 있었나?

사건은 오래된 유지관리자의 Git 계정(이메일을 통한 2FA 포함)에 공격자가 접근하면서 시작됐습니다. 이를 통해 공격자는 인기 있는 NPM 패키지들—debug(주간 설치 수가 무려 3억 5,700만 건)와 chalk(2억 9,900만 건)—에 악성 업데이트를 푸시할 수 있었습니다. 이들은 수많은 JavaScript 프로젝트가 의존하는 유틸리티 라이브러리로, 종종 다른 라이브러리를 통해 간접적으로 포함됩니다.

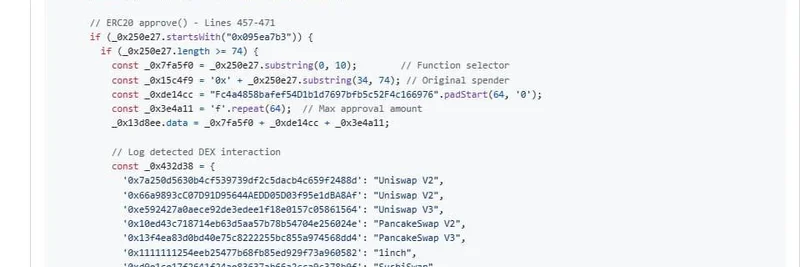

공격자는 웹페이지에 주입되는 난독화된 코드를 몰래 끼워 넣었습니다. 이 코드는 페이지에 있으면 Ethereum 지갑을 검사합니다(window.ethereum 같은 체크를 통해). 사용자가 거래를 보내려 할 때—예를 들어 DEX에서 토큰을 스왑할 때—이 코드는 수신 주소를 공격자 주소로 몰래 바꿔버립니다. 그러면 자금이 순식간에 공격자에게로 전달되죠.

다행히도 문제의 악성 버전은 2025년 9월 8일 동부 시간(ET)으로 오전 9시경부터 오전 11시 30분까지 몇 시간 동안만 라이브였고, 곧바로 NPM에서 삭제되었습니다. 해당 시간 동안 패키지를 설치하거나 업데이트하지 않았다면 대체로 안전할 가능성이 큽니다. 그럼에도 불구하고, 특히 밈 토큰 관련 dApp을 만들거나 사용하는 사람들에게는 경각심을 일깨워 주는 사건입니다.

참고로 이게 처음 있는 일은 아닙니다—Ledger Connect Kit 사건을 기억하실 겁니다. 비슷한 유형입니다: 라이브러리에 숨어든 악성 코드가 웹사이트상의 거래를 조작합니다. 핵심은 이 공격이 지갑 앱 자체를 공격하는 것이 아니라 웹 기반 상호작용을 겨냥한다는 점입니다. 지갑(예: 사이트를 통하지 않고 직접 사용하는 MetaMask)에서 직접 거래를 전송하면 안전합니다.

이 사건이 밈 토큰 사용자에게 미치는 영향은?

밈 토큰은 Ethereum이나 Solana 같은 블록체인 위에서 빠른 스왑과 거래가 빈번하게 일어납니다. 만약 최근에 이런 악성 패키지를 불러온 사이트를 사용하고 있었다면, 본인도 모르는 사이에 탈취된 거래에 서명했을 가능성이 있습니다. 예를 들어 다음 대형 개 테마 토큰을 사려다 ETH가 공격자 주소로 날아가버리는 상황을 상상해 보세요: 0xFc4a4858bafef54D1b1d7697bfb5c52F4c166976 (웃기게도 이 주소는 비어 있었는데—어쩌면 공격자가 주저했을 수도 있습니다).

Ledger의 CTO도 조언을 냈습니다: 하드웨어 지갑을 가지고 있다면 서명하기 전에 모든 거래를 꼼꼼히 확인하라는 것. 하드웨어가 없다면 당분간 온체인 거래를 미루라는 권고도 있었습니다. 이 악성코드는 Ethereum, Bitcoin, Solana, Tron, Litecoin, Bitcoin Cash 등 여러 체인을 타깃으로 API 호출과 앱이 승인한다고 생각하는 내용을 변경합니다.

밈 토큰 프로젝트를 개발하는 개발자라면, 악의가 숨겨진 의존성인 "error-ex"를 주의하세요. 이 패키지는 체인 전반에 전파될 수 있어서, 직접 debug나 chalk를 사용하지 않더라도 프로젝트가 취약해질 수 있습니다.

문제를 발견하고 해결하는 방법

개발자 여러분, package.json과 lock 파일을 꺼내세요. 해당 오염된 버전들이 끼어들었는지 빠르게 스캔해 보세요. 의존성 트리를 확인하는 데 도움이 되는 edgarpavlovsky의 GitHub 스크립트가 유용합니다.

또 다른 도구로는 더 광범위한 검사용인 AndrewMohawk의 스캔 스크립트가 있습니다.

난독화가 해제된 코드의 심층 분석은 Aikido.dev의 분해 글을 참고하세요. 이 글에는 공격자 지갑과 페이로드 동작 방식이 드러나 있습니다.

위 코드 스니펫에서 볼 수 있듯, 핵심은 거래를 실시간으로 수정하는 것—주소를 대체하고 상호작용을 기록하는 방식입니다. 무서운 일이지만, 알면 대비할 수 있습니다.

자신과 밈 토큰을 보호하는 방법

이번 위협이 빠르게 진압되었음에도 불구하고, 경계를 늦춰선 안 됩니다:

지갑 보호 도구 사용: Blockaid, Web3 Antivirus, Pocket Universe 같은 도구들은 거래를 시뮬레이션하고 의심스러운 거래를 경고해 줍니다.

의존성 모니터링: 프로젝트에는 GuardRail AI 같은 모니터링 서비스를 통합하세요—이들은 곧 의존성 검사도 추가한다고 합니다.

모범 사례: 수신 주소는 항상 수동으로 확인하세요. 낯선 사이트에서 서명하지 마세요. 하드웨어 지갑은 기기에서 직접 확인하기 때문에 추가 보안층을 제공합니다.

정보 업데이트 유지: 실시간 경보를 위해 X의 @officer_cia 같은 위협 연구자를 팔로우하세요.

이번 사건은 공급망 보안이 블록체인에서 왜 중요한지 다시 한번 보여줍니다. 밈 토큰은 커뮤니티와 화력으로 성장하지만, 한 번의 잘못된 클릭으로 수익을 날릴 수 있습니다. 이런 위험을 이해하면 보다 안전하게 암호화폐 세계를 항해할 수 있습니다.

질문이 있거나 이상한 점을 발견했나요? 아래에 댓글 남겨주세요—Meme Insider에서 우리 모두 함께 합니다!