분산금융(DeFi)의 빠르게 움직이는 세계에서 보안은 여전히 최우선 과제입니다. 특히 수백만 달러 규모의 사용자 자금을 다루는 Arbitrum 같은 체인에서는 더욱 그렇습니다. 최근, ETH와 WBTC에 레버리지 포지션을 취하면서 청산 보호 옵션을 제공하던 플랫폼 Sharwa Finance가 익스플로잇의 피해를 입었습니다. 공격은 마진 트레이딩 기능을 노려 USDC와 WBTC 유동성 풀에서 손실을 발생시켰습니다. 발생한 일, 공격자들이 어떻게 실행했는지, 그리고 이 사건이 더 넓은 암호화폐 생태계—레버리지를 활용하는 밈 토큰 트레이더들을 포함해서—에 어떤 의미가 있는지 분해해 보겠습니다.

공지와 초기 대응

2025년 10월 20일, Sharwa Finance는 X(구 Twitter)에 침해 사실을 알렸습니다: "@SharwaFinance has been exploited. The $USDC and $WBTC liquidity pools were affected. Trading is temporarily paused. All users who lost funds during the attack will be 100% refunded." 이 빠른 대응은 영향을 받은 사용자들에게 전액 환불을 약속하며 안심시키려는 의도였습니다.

그러나 보안업체 BlockSec의 Phalcon 팀은 거래 중단 이후 몇 시간 동안 추가로 의심스러운 트랜잭션이 발생한 점을 지적하며 같은 취약점이 여러 번 악용된 것으로 보인다고 밝혔습니다. 그들의 분석에 따르면 두 명의 주요 공격자가 레버리지 차입과 샌드위치 공격을 결합해 각각 약 $61K와 $85K의 이익을 얻었습니다.

익스플로잇 이해하기: 단계별 분석

Sharwa Finance는 사용자가 동일 자산을 담보로 사용해 WBTC나 ETH 같은 자산에 대해 롱 또는 숏 포지션을 열 수 있게 하며 최대 10배 레버리지를 제공합니다. 프로토콜은 청산 보호 옵션을 통합했지만, MarginTrading 컨트랙트의 swap() 함수에 존재하던 치명적인 결함이 조작의 문을 열어주었습니다.

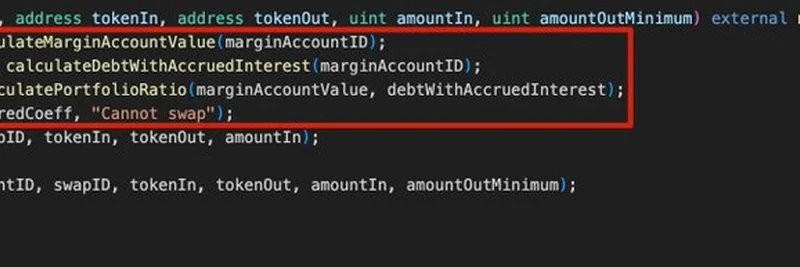

근본 원인? 부적절한 지급불능(insolvency) 체크입니다. 간단히 말하면, 지급불능은 차입자의 부채가 담보 가치를 초과할 때 발생하며 프로토콜의 지급능력에 위험을 초래합니다. swap() 함수는 차입된 자산(예: WBTC에서 USDC로)의 교환을 처리하면서 계정의 지급능력을 교환 실행 이전에만 확인했습니다. 이로 인해 공격자들이 교환 과정 중 가격을 조작해도 이후의 상태를 재검증하지 않는 창이 생겼습니다.

공격자들이 실행한 방식은 다음과 같습니다:

마진 계정 생성: 공격자는 담보(예: USDC)를 예치하고 레버리지를 통해 추가 자산을 차입해 WBTC 롱 포지션과 같은 포지션을 엽니다.

예를 들어, 한 트랜잭션에서는 (Arbiscan에서 보기) 공격자가 4천만 USDC의 플래시 론을 사용해 예치하고 약 3,995만 USDC를 차입해 이를 대략 0.362 WBTC로 스왑해 롱 포지션을 늘렸습니다.

샌드위치 공격 실행: 후속 트랜잭션에서 공격자는 플래시 론을 이용해 Sharwa가 가격 인용으로 신뢰하던 Uniswap V3에서 시장 가격을 조작합니다.

- 먼저 대량 자산(예: WBTC→USDC)을 스왑해 가격을 끌어내립니다.

- 그런 다음 인위적으로 낮아진 가격에서 레버리지 포지션을 청산해 프로토콜에 부실채무(bad debt)를 남깁니다.

- 마지막으로 낮아진 가격에서 다시 스왑(USDC→WBTC)해 차액을 챙깁니다.

핵심 공격 트랜잭션(Arbiscan에서 보기)은 이 과정을 보여줍니다: 37 WBTC의 플래시 론, 가격을 낮추기 위한 대량 매도, 약 0.362 WBTC를 약 2.075M USDC로(불리한 환율로) 매도해 포지션을 청산, 부채의 일부만 상환, 그리고 저렴한 가격으로 WBTC를 다시 매수.

다른 공격자도 유사한 패턴으로 마진 계정을 만든 뒤 공격을 시작했습니다 (Arbiscan에서 보기).

독립 분석가 Weilin Li 역시 프로토콜이 Uniswap V3 가격을 맹목적으로 신뢰한 것이 원자적(atomic) 샌드위치 공격을 가능하게 했다고 지적했습니다. 이 경우 조작과 익스플로잇이 하나의 트랜잭션 내에서 일어났습니다.

하이라이트된 코드는 실제 스왑 이전에 계산과 require 문이 실행되어, 스왑 후 지급능력 검증이 빠져 있음을 보여줍니다.

공격자 상세 및 이익

- 공격자 1 (0xd356c82e0c85e1568641d084dbdaf76b8df96c08): 여러 차례 공격을 실행해 약 $61K 순이익.

- 공격자 2 (0xaa24987bab540617416b77c986f66ae009c55795): 한 차례 공격으로 약 $85K 이익.

이 수치는 Phalcon의 온체인 분석에서 나온 것이며 총 탈취액은 약 $146K입니다. 일부 DeFi 해킹에 비하면 크지 않을 수 있지만, 레버리지 프로토콜에서 지속되는 위험을 여실히 보여줍니다.

DeFi와 밈 토큰 트레이더들을 위한 교훈

이런 종류의 익스플로잇은 WBTC나 ETH 같은 전통적 자산에만 국한되지 않습니다 — 밈 토큰 생태계에도 영향을 미칠 수 있는 취약점을 드러냅니다. 많은 밈 프로젝트가 유동성과 거래를 위해 DeFi 프리미티브를 활용하는데, 차입이나 스왑의 유사한 결함은 플래시 론 공격이나 가격 조작으로 이어져 신뢰와 가치를 훼손할 수 있습니다.

블록체인 실무자들이 기억해야 할 주요 교훈은 다음과 같습니다:

- 사후 검증(Post-Action Checks): 스왑 같은 외부 호출 이후 항상 상태를 재검증해 조작을 방지하세요.

- 오라클 다양화(Oracle Diversity): Uniswap V3 같은 단일 DEX에만 의존하면 샌드위치 공격에 취약해집니다. 여러 오라클이나 TWAP(time-weighted average price) 메커니즘을 통합하세요.

- 감사와 정지(Audits and Pauses): Sharwa는 빠르게 거래를 일시 중단했지만, 중단 이후 발생한 추가 공격은 견고한 비상 대응이 필요함을 보여줍니다.

Meme Insider로서 우리는 이러한 사건이 밈 토큰의 변동성과 채택에 어떤 영향을 미치는지 주시하고 있습니다. 어떤 체인에서든 레버리지 포지션을 거래한다면 프로토콜 감사 여부를 다시 확인하고 분산 투자하는 것을 고려하세요.

암호화폐 공간에서는 경계가 필요합니다—보안은 모두의 책임입니다. 블록체인 익스플로잇과 밈 토큰 인사이트에 대한 더 많은 정보를 원하면 우리의 지식베이스를 meme-insider.com에서 확인하세요.