大家好,meme 代币社区的朋友们,如果你最近在 X 上滑动信息流,可能已经听到加密圈里正在传的一则严重安全警报。来自 DefiLlama 背后的构建者 @0xngmi 的一条推文揭露了一个影响 JavaScript 世界的大规模供应链攻击,这对任何在区块链上交易或持有 meme 代币的人都有直接影响。我们来一步步拆解,简单说明技术细节,并给你一些实用的防护建议。

拆解攻击:到底发生了什么?

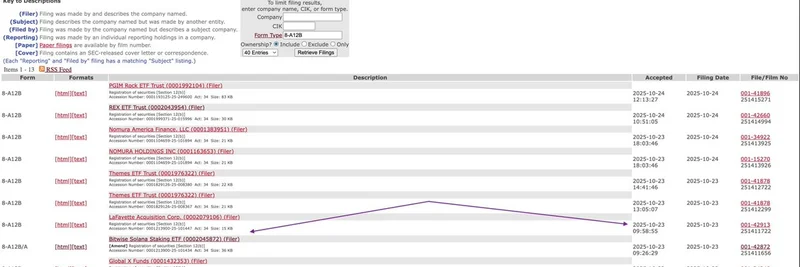

事情始于 Ledger 的 CTO Charles Guillemet 发布的一则帖子,警告 NPM 生态系统遭到大规模入侵——NPM 是 Node Package Manager,基本上是开发者获取代码片段来构建应用的巨大库。一个可信开发者的账号被入侵,导致像 chalk、strip-ansi 和 color-convert 这样的流行包被推送了恶意更新。这些并非小众工具;它们每周被下载超过十亿次,意味着大量网站和应用可能在不被察觉的情况下被感染。

该恶意软件很狡猾:它充当一种 "crypto-clipper",篡改你的浏览器以将合法的加密钱包地址替换为黑客自己的地址。举例来说,当你复制一个比特币或以太坊地址去发送资金时,它可能把它替换成一个看起来几乎相同但会把你的币直接导向攻击者的地址。更糟的是,如果你使用像 MetaMask 这样的钱包在某个网站上交互——比如在去中心化交易所(DEX)上换币——它可以在你批准之前劫持交易,把一次无害的兑换变成直接把钱转给黑客的操作。

@0xngmi 在 他的串 中指出,这与之前的 Ledger 包攻击如出一辙,当时更新过的网站可能滑入了恶意代码。关键结论是:如果你没有把钱包连接到任何网站,你就安全——不需要恐慌去把所有东西搬走。

这个恶意软件到底如何工作?

说得直白些。恶意代码主要有两个手段:

地址即时替换:它通过一种叫 monkey-patching 的技术篡改浏览器的网络请求(基本上覆盖正常函数)。当它在从服务器返回的数据中发现加密地址时,会用算法找到一个由黑客控制、外观极为相似的地址并替换进去。这会影响像 Ethereum、Solana 等链。

交易劫持:如果它检测到像 MetaMask 这样的钱包扩展,它会拦截浏览器与钱包之间的通信。所以即便网站展示给你的交易(例如购买 meme 代币)看起来正常,弹出来让你批准的可能是完全不同的操作,比如把你所有的 ETH 全部转走。

根据警报,这次攻击并不是直接偷你的助记词(至少目前看起来是这样),但如果你在 DeFi 或 meme 交易中很活跃,后果依然可能是毁灭性的。

想看技术上的深度剖析,请查看通过构建管道中的一个构建错误而发现该问题的这篇优秀报告。

为什么 meme 代币交易者应该关心

Meme 代币靠炒作、快速交易和像 Uniswap 或 Raydium 这样的社区驱动的 DEX 生存。这些都是基于网页的平台,依赖 JavaScript 库——其中可能包含被感染的那些包。如果某个 meme 项目的网站或交易界面最近被更新并包含被感染的代码,连接你的钱包就可能让你暴露在这些替换风险之下。我们过去也见过类似漏洞导致的资金被抽走的情况,随着 meme 季的升温,骗子总是在找像这样的切入点来从涨幅中抽取收益。

另外,正如 @0xngmi 在回复中澄清的,从钱包应用直接发送交易(比如点对点转账)是安全的。风险会在你在可能被感染的网站上批准操作时显著上升。

Ledger 攻击的回声:加密安全的既视感

这不是第一次发生类似事件。此前 Ledger 的 Connect Kit 相关事件中,黑客把恶意代码注入 dApp 使用的 NPM 包,导致大规模的资金被抽走。用户看到的是被伪造的交易被批准,损失达数百万美金。@0xngmi 的评论说得很到位:最近被更新过的网站是危险信号。如果某个 meme 代币发行平台或聚合器推送了更新,它可能在不知情的情况下携带这个恶意负载。

好消息是?像 Ledger 这样的硬件钱包提供了额外一层保护——它们要求你在设备上物理确认交易细节,这能拦截这些内存中劫持的修改。

如何保护你的钱包和 meme 持仓

别惊慌,但要聪明行事。下面是基于该串和报告整理的快速检查清单:

暂时避免网页交互:在灰尘落定之前,别把钱包连接到任何网站。必要时坚持在钱包内进行发送。

审查你的项目:如果你是开发者或运营 meme 项目,检查你的依赖项。在 package.json 中锁定安全版本,如下所示:

json

{

"overrides": {

"chalk": "5.3.0",

"strip-ansi": "7.1.0",

"color-convert": "2.0.1",

"color-name": "1.1.4",

"is-core-module": "2.13.1",

"error-ex": "1.3.2",

"has-ansi": "5.0.1"

}

}然后删除你的 node_modules 文件夹、删除 package-lock.json,并重新安装。

使用硬件钱包:它们会强制你在设备上核对交易详情,从而阻止这些内存层面的劫持。

切换到更安全的浏览器或扩展:考虑使用带有内置模拟功能的钱包,比如 Rabby,可能会标记可疑更改。

保持信息灵通:关注像 @0xngmi 或 Ledger 这样的可靠来源,等他们发布安全通告。

在 meme 代币这个野性世界里,安全是抵御 rug 和黑客的最佳伙伴。这次攻击凸显了网页与区块链的高度互联——供应链中的一个薄弱环节就能引发巨大的连锁反应。保持警惕、安全交易,让我们在 Meme Insider 一起继续建设这个知识库。如果你有问题或发现可疑情况,欢迎在评论里提出来!