大家好,区块链爱好者们!如果你一直关注 meme 代币圈,可能已经听说了最近围绕 Bankroll Status 的一系列风波。自 2024 年 9 月以来,该项目遭遇多起攻击,损失金额高达惊人的 40 万美元。接下来,我们将用浅显易懂的方式为你梳理事件始末,即使你是区块链新手也能轻松理解。

事情经过

根据区块链安全公司 BlockSec Phalcon 最近的推文,攻击者利用了 Bankroll Status 智能合约中的一个漏洞。漏洞出现在 distribute() 函数,该函数负责分配代币持有者的奖励。问题在于:这个函数只有在买卖操作同步用户的 _updatedPayouts 之后,才更新全局的 profitPerShare_。这种执行顺序的问题造成了一个漏洞,聪明的攻击者正是利用了这一点。

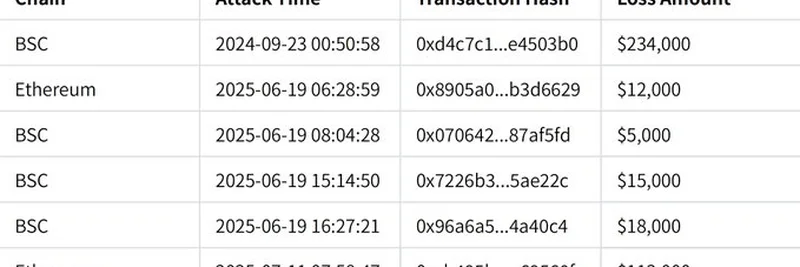

此次攻击波及了 以太坊 和 BSC(币安智能链) 两条链,最近一次攻击发生在 2025 年 7 月 11 日,造成 11.3 万美元损失。以下表格展示了事件详情:

- BSC:234,000 美元(2024 年 9 月 23 日)

- 以太坊:12,000 美元(2025 年 6 月 19 日)

- BSC:5,000 美元(2025 年 6 月 19 日)

- BSC:15,000 美元(2025 年 6 月 19 日)

- BSC:18,000 美元(2025 年 6 月 19 日)

- 以太坊:113,000 美元(2025 年 7 月 11 日)

总计从项目中抽走了 40 万美元,遗憾的是,Bankroll Status 团队尚未回应任何联络尝试。

攻击是如何发生的?

那么攻击者是如何得逞的?关键在于时机和操作手法。简单来说:

- 大额买入:攻击者通过多个 staking 合约购买大量代币。

- 迅速抛售:随后立即卖出这些代币。

- 奖励多领:由于

distribute()函数的漏洞,攻击者在系统更新之前多领取了本不属于他们的分红。

在最近一次攻击中,攻击者甚至先向池子捐赠了 ETH,确保奖励充足,随后再进行抽取。这一操作被地址 c0ffeebabe.eth 抢先执行,增加了事件的复杂度。如果你感兴趣,可以点这里查看详细交易信息:交易详情。

这对 Meme 代币粉丝意味着什么

像 Bankroll Status 这样的 meme 代币往往依赖社区热度,但这起事件清楚地提醒我们,安全绝不能被忽视。智能合约——驱动这些代币的自动执行代码——必须坚不可摧。任何一个漏洞都可能导致巨额损失,动摇投资者信心,甚至让项目崩溃。

类似的漏洞并非首次发生。像 Four.Meme 这样的项目也因启动函数缺陷损失惨重。这为开发者敲响警钟:务必进行全面审计;也提醒投资者,入场前一定要做足功课。

如何防范?

无论你是区块链从业者还是热衷 meme 代币的爱好者,以下几点值得注意:

- 审计至关重要:项目应使用类似 BlockSec Phalcon 的工具,尽早发现漏洞。

- 保持关注:及时跟进 X 等平台的安全预警,抢先规避风险。

- 分散投资:切勿将所有资金押注单一项目,以降低潜在损失。

目前,Bankroll Status 仍处于风暴中心,且团队迟迟未作回应。我们会在 Meme Insider 持续跟踪最新动态。对此次漏洞利用你有何看法?欢迎在评论区留言,我们期待听到你的声音!