嗨,各位加密爱好者和区块链开发者!如果你曾被 LinkedIn 上一个看似很有前景的工作机会吸引,并且对方提供了一个 GitHub 仓库让你测试技能,那么这篇文章你绝对不能错过。2025年7月4日,sudo rm -rf --no-preserve-root / 发布的一条推文揭示了一个狡猾的诈骗手法,这个诈骗正通过隐藏代码不断清空用户的加密钱包。让我们一起深入了解详情,学会如何保护自己!

Next.js 仓库中的隐藏危险

想象一下:你收到某人发来的消息,声称这是一个靠谱的工作机会。他们给你发送了一个带有简单 Next.js 任务的 GitHub 仓库。你克隆代码,运行项目,几分钟后,你的钱包却空了。这听起来像是噩梦,对吧?根据该推文,这是 SEAL 911 团队反复遇到的一种真实攻击模式。

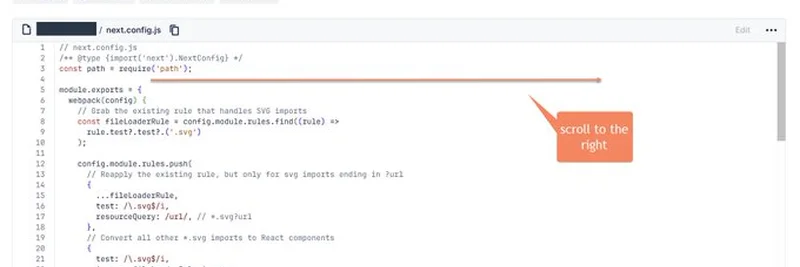

陷阱在哪里?恶意代码隐藏在 next.config.js 文件中——这是 Next.js 项目的关键配置文件。这个文件乍看无害,但危险藏在右侧很远的地方,被多余的空格填充着。推文里附有截图,演示了如何通过水平滚动揭露隐藏的恶意负载。请看上面的图片,亲自验证吧!

诈骗手法解析

流程如下:诈骗者将他们的仓库伪装成合法的编码任务。一旦你运行代码,恶意负载便会执行,进而危害你的设备。对加密用户来说,这通常意味着攻击者能访问并清空你连接互联网的热钱包。推文中还提醒,即使你快速查看 LinkedIn 资料,也不一定能发现明显的异常。

防骗安全建议

别担心——保护自己有方法!以下是帖中及其他渠道总结的实用建议:

- 绝不运行来路不明的代码:真的,别冲动运行未知来源的代码,就像别随便打开陌生邮件附件一样,安全第一!

- 横向滚动并仔细检查:务必对

next.config.js这类配置文件做横向滚动查看,恶意代码往往隐藏在你最意想不到的地方。 - 使用虚拟机(VM)测试:如果必须测试代码,建议在虚拟机中运行,将代码与主系统隔离,降低风险。原帖作者在后续回复中也建议了这一点。

- 核实来源真实性:仔细核查发件人资质和仓库历史,如果有任何可疑,干脆避开。

为什么这对区块链从业者尤为重要

作为区块链领域的工作者,你是诈骗者的重点目标。你的加密钱包中存有宝贵资产,诈骗者深知这一点。这起事件凸显了去中心化世界中网络安全的重要性。只要保持警惕,你就能保护资金安全,继续打造出色的项目。

社区反响

这条 X 线索引发了不少有趣回应。用户如 versteckt 强调绝不使用可疑来源的代码,GrumpyTechChad 则计划做专题教育文章。还有像 0b501e7e 指出,非安全专业人士可能不会使用虚拟机,这进一步说明普及安全意识的必要性。

在 Meme Insider 保持信息更新

在 Meme Insider,我们致力于为你持续带来最新的区块链和 Meme 代币资讯。这次诈骗事件提醒大家,随着 meme coin 和 DeFi 热潮兴起,务必保持警惕。收藏我们的网站,深入我们的知识库,提升技能,走在行业前沿!

你遇到过类似诈骗吗?欢迎在下方评论分享你的经历和看法,我们非常期待听到你的声音!