揭露Solana PumpFun Bot GitHub诈骗

大家好,区块链爱好者们!如果你一直关注区块链世界,可能已经看到SlowMist团队在2025年7月4日发布的一则警报。一款看似正规的GitHub项目solana-pumpfun-bot其实是一个巧妙的陷阱,盗取了毫无防备用户的加密资产。接下来我们一起来看看事件经过以及如何保护自己安全。

诈骗是如何发生的

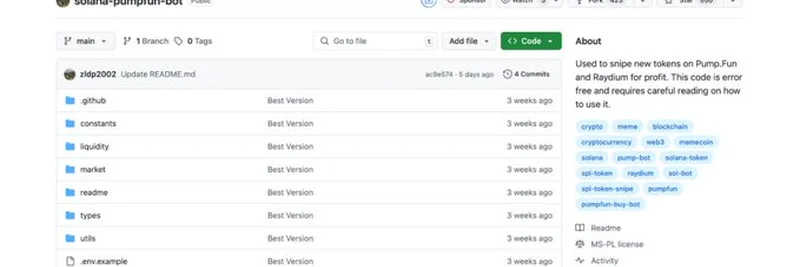

2025年7月2日,一位受害者联系了SlowMist团队,反映其加密资产被盗。罪魁祸首是:他从GitHub上下载并运行了solana-pumpfun-bot项目,误以为这是一个方便在Solana区块链上交易的工具。这个基于Node.js的项目承诺可以在PumpFun这个流行平台上秒杀新代币,但背后却隐藏着恶意。

该项目乍看之下很正规,拥有不少star和fork,这些通常代表项目受欢迎。但问题在于,代码中包含了恶意依赖包。其中一个名为crypto-layout-utils的隐蔽包会扫描私钥和钱包数据,并把这些信息发送到攻击者控制的服务器(githubshadow.xyz)。真是触目惊心!

诈骗者的欺骗手法

这次诈骗是如何蒙蔽用户的?攻击者结合了社交工程和技术手段。他们通过创建多个GitHub账号来fork仓库并为项目刷star,人工制造项目可信度,看起来就像一个社区信赖的项目。而且,恶意包并非托管在官方的NPM仓库,而是自定义URL,增加了识别难度。

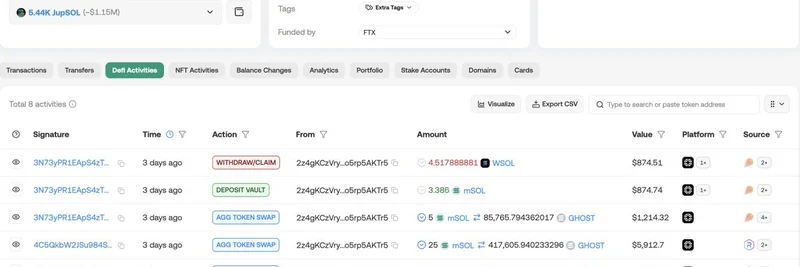

SlowMist调查发现,攻击者还篡改了package-lock.json文件中的NPM源链接,指向一个可疑下载地址(https://github.com/sjaduwhv/testing-dev-log/releases/download/1.3.1/crypto-layout-utils-1.3.1.tgz)。安装后,经过混淆的代码开始悄无声息地偷取敏感数据。

谁最容易受害?

这场诈骗主要针对对Solana交易机器人感兴趣的用户,尤其是刚入门的新人。PumpFun上秒杀代币的高利润诱惑吸引了不少用户,但代价却很惨重。攻击者还利用其他恶意包如bs58-encrypt-utils,并建立一张假仓库网络以进一步传播恶意代码。

在加密世界如何自保

别担心,保护自己有方法!这里有一些实用建议:

- 审查GitHub项目:仔细查看仓库历史、贡献者和更新频率。star或fork突然暴增往往是警告信号。

- 使用隔离环境:在沙箱或虚拟机中测试新项目,避免真实钱包数据暴露。

- 绝不泄露私钥:除非完全信任来源,否则绝不要运行要求输入私钥或钱包访问权限的代码。

- 保持软件更新:定期更新工具和依赖,防范漏洞风险。

SlowMist还发布了恶意仓库和依赖包名单,方便大家规避。想了解详细内容,可以查看他们在Medium的完整报告。

为什么Meme Token爱好者必须重视

在Meme Insider,我们致力于帮助你在meme tokens和区块链技术的世界中安全前行。此类诈骗事件提醒我们,即使是看似有趣的工具也可能暗藏危险。无论你是在交易Solana生态的meme coin,还是探索新项目,保持信息灵通是最好的防线。我们会持续为你解析最新资讯,打造丰富的知识库,助你提升!

最后寄语

Solana PumpFun Bot诈骗敲响了加密社区的警钟,展示了攻击者如何利用GitHub等可信平台锁定热衷者。保持警惕,遵循安全最佳实践,你就能安心享受区块链带来的机会。如果你有任何疑问或安全小贴士,欢迎在评论区分享,我们期待与你交流!