区块链爱好者们,大家好!如果你深入参与 meme 代币,或只是关注 DeFi 的动向,那么安全问题必须高度警惕。最近,由 BlockSec 打造的顶级区块链安全监控平台 Phalcon 发布了一则告警,引起了广泛关注。他们发现了针对 Binance Smart Chain (BSC) 上一个未知智能合约的巧妙攻击,造成约 8.5 万美元的损失。下面我们用通俗的语言拆解整个事件,看看对正在开发或投资 meme 代币项目的人有哪些启示。

攻击到底发生了什么?

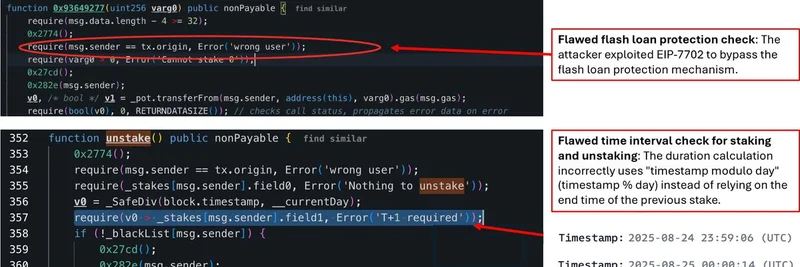

攻击者通过两笔巧妙的交易,利用了合约设计中的薄弱点。简单说明一下,BSC 是一个兼容以太坊的热门链,交易更快、费用更低——这也使它成为 meme 代币和 DeFi 应用的重灾区。在本次事件中,黑客使用了 EIP-7702,这是一项允许账户临时将执行委托给另一个合约代码的以太坊改进提案。可以把它理解为一种“临时借用”其他合约功能的方式,经常在像 flash loans 这样的高级操作中被使用。

在这里,攻击者在 flash loan 的回调期间,针对自己的地址应用了 EIP-7702。flash loans 是那种必须在同一笔交易中偿还的即时无抵押贷款——对套利非常有用,但同样是常见的攻击工具。通过这样做,攻击者操控价格、进行了 stake(锁定)资产,然后迅速 unstake(解锁)来套现。整个过程的关键在于绕过合约内置的保护机制。

Phalcon 在他们的 tweet 中分享了细节,包括攻击交易。第一笔交易的链接在 这里,可以看到黑客如何在极短时间内完成 stake 和 unstake 的操作。

暴露出的三大关键漏洞

Phalcon 指出了让这次攻击得逞的三大主要漏洞。我们逐条拆解,尽量用容易理解的方式说明,即使你对智能合约不熟也能跟上。

Flawed Flash Loan Protection Check:合约有一套防止 flash loan 滥用的机制,但并不严密。攻击者利用 EIP-7702 委托回调,实质上欺骗合约让其认为操作是合法的。这种绕过使他们能够在不触发防护的情况下操控系统。给 meme 代币开发者的教训:务必针对最新的 EIPs 和委托(delegation)手段测试你的防护逻辑。

Dependency on Spot Prices:合约依赖当前市场价格(spot prices)进行计算,而在流动性较低的环境(比如许多 meme 代币池)中,这些价格很容易被操纵。黑客在 flash loan 期间扭曲了这些价格,从而制造出人造的盈利机会。

Flawed Time Interval Check for Staking and Unstaking:这是个严重的问题。合约使用了“timestamp modulo day”的计算(基本就是 timestamp % day)来校验时长,而不是记录上一次 stake 的实际结束时间。这就意味着,只要攻击者把操作时机跨过一天的边界,他们就能几乎立即完成 stake 和 unstake,而无需等待规定的周期。这是一个经典例子,说明区块时间戳并不总是适合用于对时间敏感的合约逻辑。

这些问题并非该合约独有,在各种 DeFi 和 meme 代币项目中都曾出现过。如果你要上线带有 staking 功能的 meme 币,务必仔细检查你的时间锁(timelocks)和价格预言机(price oracles),以避免类似陷阱。

为什么这对 Meme 代币很重要

Meme 代币通常在热潮推动下快速上线,玩法常带有 staking 奖励或流动性池,但安全往往被放到次要位置。这次 BSC 事件提醒我们,即使是“未知”合约也可能持有可观的价值并吸引有经验的攻击者。8.5 万美元的损失并非小数目——尤其是在社区信任至关重要、波动剧烈的 meme 领域。

在 Meme Insider,我们致力于为你提供在这个生态中安全前行的知识。类似事件强调了向信誉良好的审计机构(例如 BlockSec)寻求审计,以及使用 Phalcon 这类工具进行持续监控的重要性。作为开发者,建议考虑集成更稳健的价格解决方案(比如 Chainlink)和更严格的时间校验逻辑。

在 Meme 代币世界如何自保

最后的建议:关注像 Phalcon 这样的告警来源并始终核实合约交互。如果你在 BSC 上与可疑合约有过交互,尽快使用工具(例如 Revoke.cash)撤销授权。想了解最新的 meme 代币技术与安全资讯,记得关注 meme-insider.com——我们为你保驾护航。

你怎么看?在 meme 项目里见过类似的漏洞吗?在下方评论里分享你的看法吧!