大家好,技术爱好者们!如果你关注 AI 开发或网络安全,肯定听说过最近关于一个严重漏洞的热议。2025 年 6 月 30 日,安全研究员 Avi Lum 在 X 上爆料了 Anthropic MCP Inspector 的一个零日漏洞,编号为 CVE-2025-49596。这可不仅仅是一个普通的技术故障——这是一个远程代码执行(RCE)漏洞,攻击者只需访问一个恶意网站,就能在你的系统上执行任意 bash 命令。我们来简单拆解一下,这对你意味着什么。

MCP Inspector 是什么?

MCP Inspector 是 Anthropic 提供的一个实用工具,旨在帮助开发者评估和调试使用 Model Context Protocol(MCP)的项目。它在业界被广泛采用,甚至像 Google、OpenAI 和 Microsoft 这样的大公司也都在用,因为它是运行本地 MCP 项目的首选工具。可以把它想象成一个可信的助手,在你的机器上启动代理服务器来分析你的工作。但问题是:这种信任,直到最近都被证明是错误的。

漏洞细节揭秘

Avi 的发现揭露了一个巨大的安全漏洞。MCP Inspector 的本地服务器会在你使用 mcp dev 或 npx @modelcontextprotocol/inspector 这类命令时默认启动,但它没有任何身份验证,且接受任何作为参数传入的 bash 命令。更糟的是,它绑定到 0.0.0.0 地址,这个狡猾的 IP 可以被任何网页利用一种称为“#0000 技巧”的手法来攻击。想象一下:你正在浏览网页,偶然打开了一个可疑网站,攻击者就能在你不知情的情况下执行代码。

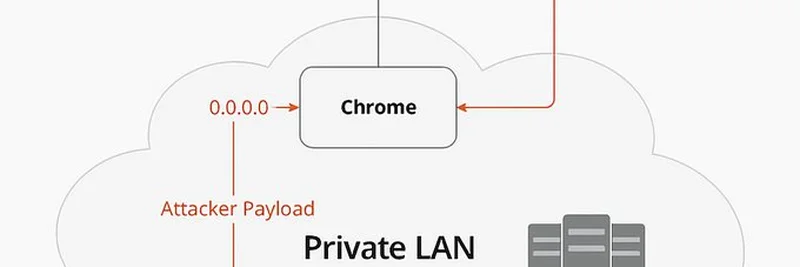

下面是 Avi 分享的示意图,清楚展示了漏洞原理:

流程如下:

- 攻击者网站(

attacker.com)通过 GET 请求发送恶意载荷。 - 你的 Chrome 浏览器充当中间人,将请求转发到

0.0.0.0地址。 - 载荷潜入你的私有局域网,直击 MCP Inspector 进程。

- 进而可能攻击 MCP 服务器,给攻击者留下入口。

听起来很吓人吧?该漏洞获得了 9.4 的严重 CVSS 评分,表明风险极高。

谁会受到影响?

如果你是使用默认配置的 MCP Inspector 的 AI 开发者,你就是潜在目标。这个工具的普及意味着许多项目——尤其是依赖开源 MCP 服务器的项目——都暴露在风险中。甚至一些仅用它做调试的普通用户也可能遭殃,这使得问题相当广泛。

解决方案来了

好消息!Anthropic 和社区迅速行动,最新版本 MCP Inspector v0.14.1 修复了这一漏洞。它加强了本地服务器的安全,加入了命令验证,并包含了 DNS 重新绑定防护来阻止那些恼人的 0.0.0.0 利用技巧。为了安全起见,建议用 npm install -g 更新你的全局 NPM 实例,并确保每个项目都使用新版本。Avi 还指出一些 MCP Inspector 实例在线暴露,所以检查你的环境配置非常重要——详情可见 完整研究博客。

这对区块链和 Meme Token 爱好者意味着什么

你可能会问:“这和 meme token 或区块链有什么关系?”随着 AI 和区块链的界限日渐模糊——比如 AI 驱动的智能合约或去中心化 AI 项目——这个漏洞可能影响这些生态系统的安全。在 Meme Insider,我们致力于让你及时掌握最新信息,这也提醒大家保持警惕。被攻破的工具可能导致钱包被黑或代币发行被操纵,因此保护你的开发环境至关重要。

结语

向 Avi Lum 和 Anthropic 致敬,感谢他们的迅速应对和专业处理。这也展示了开源项目面对威胁时的快速反应能力。如果你正在使用 MCP Inspector,现在就更新,并关注你的配置。想获取更多为区块链爱好者量身打造的最新科技新闻和安全贴士,请继续关注 Meme Insider。有问题?欢迎在评论区留言,我们随时为你解答!