大家好,币圈朋友们!如果你一直关注去中心化金融(DeFi)领域,或许已经听说过最近发生在 GMX —— 一个热门永续合约交易平台上的安全事件。BlockSec 团队在 2025 年 7 月 9 日发布了一份初步分析,揭露了对 GMX 订单执行器账户的漏洞利用。让我们用通俗易懂的方式来拆解整个过程,即使你刚接触区块链,也能轻松理解。

GMX 订单执行器到底发生了什么?

根据 BlockSec 的推文 ,事件起因是来自 GMX 订单执行器账户(地址:0xd4266f8f82f7405429ee18559e548979d49160f3)的一笔交易。该账户负责执行平台上的订单,在调用名为 executeDecreaseOrder 的函数时,将一个合约地址作为第一个参数传入。听起来很专业?简单来说,这个函数负责处理减仓操作。然而,攻击者利用一种狡猾的手法——重入攻击,成功实施了漏洞利用。

所谓重入攻击,就是恶意合约在原函数执行未结束时,反复调用受害合约。就好比有人在你说话过程中反复打断,骗你多说了没准备好透露的信息!此次事件中,攻击者正是通过这一漏洞,试图抽取资金或操控系统,具体细节仍在披露,但这绝对是 DeFi 黑客手册中的经典招数。

深入挖掘:攻击者的策略

这条推文 进一步澄清,订单执行器本身并未被直接攻破。漏洞来自攻击者自定义的合约,它通过欺骗系统处理恶意订单实现攻击。这是个巧妙的转变 —— 攻击者并未直接侵入订单执行器,而是利用自制合约,利用 executeDecreaseOrder 在调用外部合约时的逻辑漏洞。

熟悉智能合约的人会发现,这很可能是函数逻辑上的缺陷,或者缺乏重入保护措施。重入保护就像一把锁,防止合约在当前操作完成前被重复调用。没有它,攻击者就可以持续重入,抽取资金,类似 2016 年臭名昭著的 DAO 攻击。

这对 DeFi 和区块链安全意味着什么?

此事件对 DeFi 社区敲响了警钟。GMX 基于 Arbitrum 区块链构建,以其去中心化的永续合约交易模式著称,用户完全掌控资金。但正如 乔治亚理工学院的文章 所指出,哪怕是最优秀的 DeFi 平台,也难免成为存在漏洞时的黑客目标。缺乏中心化监管虽然是一大优势,但一旦出现问题,也没有快速补救手段。

重入攻击并非新鲜事,过去如 2023 年 dForce 攻击就展现了其破坏力。根据 TechTarget 的指南,添加重入保护并谨慎管理外部调用,是防御此类攻击的关键。对 GMX 来说,接下来可能需要代码审计或升级补丁来修复漏洞。

GMX 和社区接下来该怎么办?

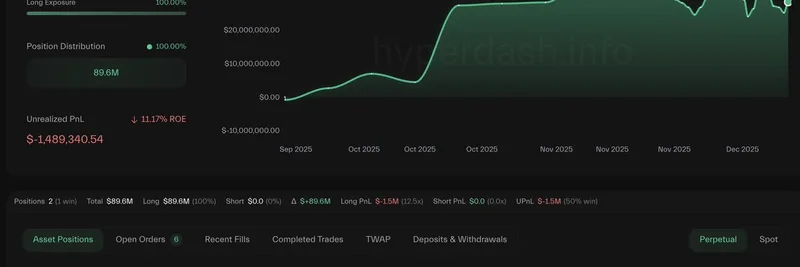

截至 2025 年 7 月 10 日日本标准时间凌晨 12:21,损失范围尚未完全明了。但区块链社区热议纷纷,BlockSec 和 xdev_10 等专家正全力解读漏洞。如果你是 meme 代币交易者或区块链从业者,这是提升智能合约安全意识的绝佳机会。可以查看如 Medium 上的重入攻击解析,或深入研究 GMX 的 GitHub 仓库(gmx-io/gmx-contracts),了解其底层实现。

在 Meme Insider,我们致力于为你带来区块链技术最新动态,尤其是与 meme 代币相关的精彩内容。请持续关注我们的后续报道,更多更新即将呈现。有疑问或想法?欢迎在评论区留言,我们期待与你交流!