在 meme 代币节奏飞快、社交媒体和 Discord 频道上热度像野火般蔓延的世界里,防范诈骗至关重要。网络安全公司 Malwarebytes 最近的一条推文揭示了一种狡猾的新型网络钓鱼技术,这让我们 Meme Insider 特别留意。它利用看似无害的 SVG 文件——那些在加密项目中常用于徽标或图标的可缩放矢量图形——作为攻击媒介。

Malwarebytes 指出有一个活动中,恶意 SVG 被伪装成无害图片,但内部却藏有杀伤力极强的代码。打开这些文件时,它们不仅仅显示一张图片;还会运行混淆的 JavaScript,将你直接重定向到钓鱼网站。他们展示的示例是名为 "RECElPT.SVG" 的文件,里面用像 “cups of eggs” 或 “tbsp of flour” 这样的食物主题变量名来掩盖真实目的。此段代码会解码出一个字符串,迫使你的浏览器加载伪造的验证页面(经常模仿像 Cloudflare 这样的可信服务),然后再把你导向一个旨在窃取凭据的网站。

对技术不那么熟悉的读者来说,SVG 是 Scalable Vector Graphics(可缩放矢量图形)的缩写——它是一种基于 XML 的格式,不仅可以包含绘图指令,还能嵌入 HTML 和脚本。这也正是它成为攻击者理想“特洛伊木马”的原因。在这个案例中,钓鱼针对的是嵌入文件内的特定电子邮件地址,暗示了个性化攻击,可能针对企业或高价值个人。涉案域名是对一家澳大利亚合法公司的拼写仿冒(typosquatted)版本,这也提示了商务邮件妥协(BEC)的战术。

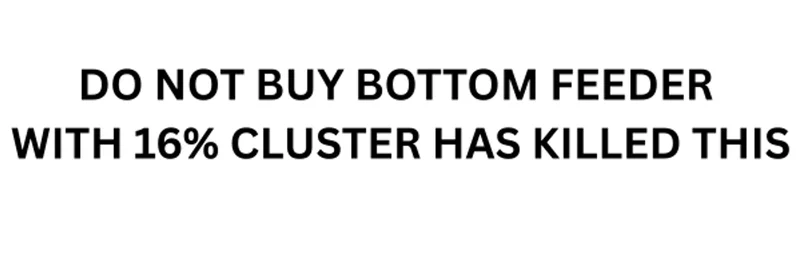

那么,meme 代币持有者为何要关心?区块链领域充斥着各种网络钓鱼,从伪造空投链接到伪装成 NFT 铸币的盗钱包工具层出不穷。想象一下,诈骗者在一个关于热门新代币(比如 $DOGE 或 $PEPE 分支)的 Telegram 群里投放一张 SVG “meme 图片”。你点开查看,砰——你就被重定向到一个看起来像 MetaMask 或 Phantom 钱包登录的页面,对方正等着捞取你的 seed phrase。由于 meme 币往往依赖社区驱动的营销和病毒式图像,这种方式很容易渗入拉高出货或 rug pull 的骗局中。

Malwarebytes 的 完整博客文章 对其机制做了更深入的解析,指出该活动可追溯到 2025 年 8 月底,有些变种甚至涉及 AI 生成的混淆手法。这提醒我们,随着 meme 代币技术的发展——越来越多项目融入自定义视觉效果和链上资产——诈骗者也在不断升级他们的手段。

在 meme 代币生态中保护自己的建议:

- 核实来源: 仅打开来自可信发送者的文件。在加密聊天中,点击前务必再三确认。

- 使用安全工具: 像 Malwarebytes 这样的杀毒软件可以标记恶意 SVG。对钱包启用双因素认证并使用硬件设备。

- 保持信息更新: 在 X (formerly Twitter) 上关注可靠来源,并订阅像 Meme Insider 这样的网站以获取最新的区块链诈骗动态。

- 教育你的社区: 如果你属于某个 meme 代币项目,提醒持币者注意像这种新兴威胁。

这不仅仅是又一次网络恐慌——它是对所有涉足 meme 代币者的警钟。随着这一领域的发展,将有趣的 meme 与严肃的安全措施结合起来,是避免灾难的关键。保持警惕,让区块链既有趣又安全。