如果你一直在关注 meme 代币和各类加密项目的动向,应该已经听说过最近针对 NGP 代币的攻击消息。该代币由 New Gold Protocol 发行,这次在 Binance Smart Chain (BSC) 上的事件导致了高达 200 万美元的损失。感谢区块链安全公司 BlockSec Phalcon 提供的洞见,我们才能清楚地还原整个过程。下面我会逐步分解,用通俗的语言解释技术细节,让即便是新手也能看明白发生了什么。

NGP 代币发生了什么?

BlockSec Phalcon 的监控系统在 2025 年 9 月 18 日几小时前发现了这起攻击。它是一种经典的价格操纵漏洞利用,攻击者利用代币自身规则为自己牟利。BSC 对不熟悉的人来说,是一个类似于 Ethereum 的区块链平台,以较低的手续费和更快的交易速度著称——这使它非常适合 DeFi 和 meme 代币交易,但也因此成为漏洞高发地带。

根本原因?NGP 智能合约存在两个主要设计缺陷:

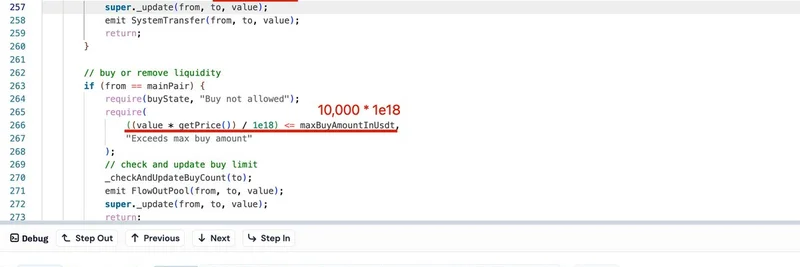

绕过买入限制:代币对一次性购买数量(maxBuyAmountInUsdt)以及购买之间的冷却期有限制。但攻击者通过将接收地址设为“dead”地址(例如 0x000...dEaD,这是加密领域常见的销毁地址),完全绕开了这些限制。

费用同步滥用:在卖出 NGP 时,合约会更新(sync)流动性池以计入手续费。这个同步过程可以被利用来人为抬高代币价格。

攻击是如何发生的

攻击者十分聪明地使用多个账户操作,以免立即触发警报。下面是详细流程:

初始低价买入:他们首先在低价位买入大量 NGP,并将操作分散到多个账户以规避监控。

通过兑换推高价格:接着,他们在 PancakePair 流动性池上用大量 BUSD(锚定美元的稳定币)兑换 NGP。PancakeSwap 是 BSC 上常用的去中心化交易所,相当于 Ethereum 上的 Uniswap。通过将转账路由到 dead 地址,他们忽略了买入限制和冷却期,未受约束地囤积大量 NGP。

- 抽干流动性池:在囤积大量 NGP 后,他们把代币卖回流动性池,抽干了 BUSD。尽管合约在卖出时会扣除作为金库和奖励的费用,但这导致池内几乎没有剩余的 NGP 储备。结果是由于稀缺性,价格被放大推高,攻击者从中获得巨额利润。

据报告,攻击者将被窃资金(约 443.8 ETH)转入了 Tornado Cash,这是一种增加追踪难度的隐私混币器。NGP 价格在短短一小时内暴跌了 88%,持有者损失惨重。

给 meme 代币爱好者的教训

这次 NGP 漏洞再次强调了对智能合约进行审计的重要性,尤其是那些为了赶热度而快速上线的 meme 代币。未校验的地址输入或不安全的 sync 机制都可能把项目变成黑客的游乐场。如果你在 BSC 上交易或持有代币,务必查看是否有像 BlockSec 或 PeckShield 这样知名机构的审计报告。

更多详情可见 Phalcon 在 X 上的原始警报。在加密丛林里请多加小心——知识是防范此类攻击的最好武器。如果你对这次或类似攻击有看法,欢迎在评论区分享!