在加密货币这个狂野的世界里,像 Pepe 这样的 meme 代币可以一夜飙升,安全威胁却无处不在。最近发生的一件引人注目的事件中,有人入侵了一名朝鲜 IT 工作人员的设备。加密领域侦探 ZachXBT 报道的这次泄露,揭示了朝鲜(DPRK)在加密领域的运作方式。下面我们一步步拆解,用尽量简单、直白的语言来说明。

对黑客的黑客

事件起因于有人攻破了一台与一名参与今年六月 68 万美元加密盗窃案的朝鲜 IT 工作人员相关的设备。ZachXBT 是区块链社区中知名的诈骗与黑客追踪调查员,他在 X(前 Twitter)上分享了细节。泄露的信息显示,有一个由六人组成的小团队管理着 31 个假身份。这些并非随便起的别名——每个身份配备了伪造的政府身份证、电话号码、LinkedIn 资料和 Upwork 账户。

他们的目标?伪装成合法的区块链开发者和智能合约工程师,以获得加密公司的职位。智能合约是把条款直接写入代码的自执行合约,经常用于 DeFi 和 NFT。通过渗透这些公司,DPRK 团队可能获取敏感信息,甚至从内部发动攻击。

伪造身份与精心部署

泄露的数据包括一份电子表格,列出这些虚假人设、据称的位置、GitHub 帐户、LinkedIn 资料和邮箱。例如,一个身份是来自加拿大魁北克的 "Johnathon Teng",另一个是来自日本名古屋的 "Zhang Xu"。该团队使用 Google 服务进行沟通、AnyDesk 做远程访问、VPN 伪装位置,并用翻译应用解决语言障碍。

证据显示,他们曾向 Polygon Labs 等大公司投递求职申请,并准备了脚本化的面试回答,声称有在 OpenSea 和 Chainlink 工作的经验。OpenSea 是热门的 NFT 市场,Chainlink 为区块链提供预言机服务。团队甚至为每个假身份准备了会议日程和面试脚本,比如为 “Henry Zhang” 特别定制的版本。

财务线索与更广泛的关联

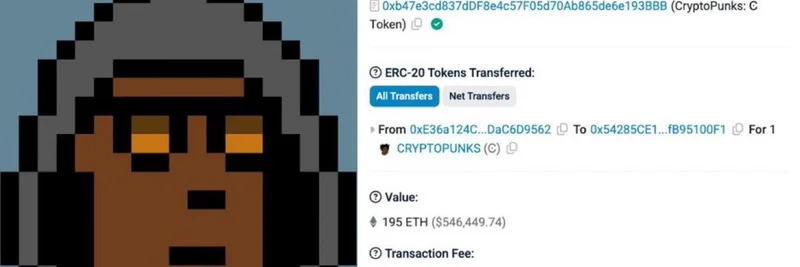

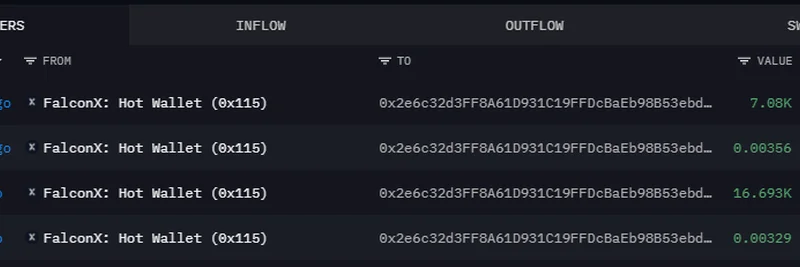

五月份,该团体在支撑其行动的基础设施上花费了约 $1,489。一个与 Favrr 漏洞利用相关的 Payoneer 钱包被关联到这些行动,表明他们在积极洗钱。洗钱即通过复杂的加密交易等方式将非法所得转化为看起来合法的资产。

这个小团队属于一个更大的朝鲜网络,该网络制造了多起大规模窃取事件,包括二月对 Bybit 交易所的 14 亿美元攻击。Bybit 是一家大型加密交易所。ZachXBT 指出,他们的策略是“低技术但高频次”,更多依靠持久性而非高端技术——他们通过大量投递求职申请,利用招聘流程的薄弱环节渗透进去。

有趣的是,这还牵涉到 meme 代币。ZachXBT 早前的调查将类似的朝鲜 IT 工作人员与与 Pepe 创作者 Matt Furie 及 ChainSaw 有关联的项目利用联系起来,造成约 $100 万美元的被盗损失。Pepe 这类以青蛙为主题的 meme 币在加密文化中非常流行,这显示出即便是看起来娱乐化、病毒式传播的代币也不免受国家层面威胁的影响。

给加密社区的教训

ZachXBT 警告称,打击这些朝鲜 IT 工作人员(ITWs)面临的主要问题包括服务方与私营部门之间合作不足,以及招聘环节上的疏忽。公司在被提醒可能有渗透者时往往会采取防御姿态。需要注意的指标包括可疑的工作经历、频繁使用翻译器或通过像 Payoneer 这样的渠道收付款。

对于区块链从业者和 meme 代币爱好者来说,这是一个警钟。务必彻底核查开发者背景——检查 LinkedIn 人脉、GitHub 活跃度,并进行视频面试。像 VPN 这样的工具很常见,但异常的 IP 模式或语言使用习惯都可能是红旗。

如果你涉足 meme 代币或在区块链上构建项目,了解这些威胁至关重要。关注像 ZachXBT 这样的调查员在 X 上的实时更新,并考虑利用像 Meme Insider 这样的网站资源来保持你的知识库更新。

这起事件不仅揭露了加密安全的阴暗面,也凸显了区块链领域的地缘政治角力。随着行业的发展,风险也在增加——但只要提高警觉,我们就能保持领先一步。