在快速发展的去中心化金融(DeFi)领域,安全始终是首要问题,尤其是在像 Arbitrum 这样的链上,协议要处理数百万美元的用户资金。近期,允许用户通过杠杆仓位并内置清算保护以放大对 ETH 和 WBTC 曝险的 Sharwa Finance 遭遇了利用事件。攻击针对其保证金交易功能,导致其 USDC 和 WBTC 流动性池发生损失。下面我们拆解事件经过、攻击者如何得手,以及这对更广泛加密生态(包括经常在 DeFi 中放大交易的 meme token 爱好者)意味着什么。

公告与初步响应

2025 年 10 月 20 日,Sharwa Finance 在 X(前 Twitter)上宣布被入侵:“@SharwaFinance has been exploited. The $USDC and $WBTC liquidity pools were affected. Trading is temporarily paused. All users who lost funds during the attack will be 100% refunded.” 这一快速回应旨在安抚用户,并承诺对受影响用户进行全额退款。

然而,安全公司 BlockSec 的 Phalcon 团队指出,在暂停交易数小时后仍发生了额外可疑交易,表明同一漏洞被多次利用。根据他们的分析,两名主要攻击者通过结合杠杆借贷和 sandwich attack(夹击攻击)分别获利约 $61K 和 $85K。

利用手法解析:逐步拆解

Sharwa Finance 允许用户使用同一资产作为抵押来开多头或空头仓位,杠杆最高可达 10x。协议集成了清算保护选项,但其 MarginTrading 合约中 swap() 函数存在关键漏洞,给操纵留下了空子。

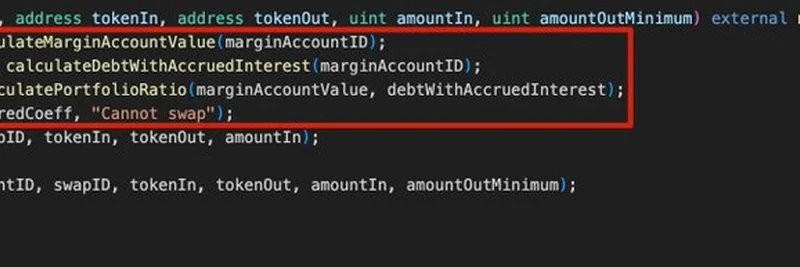

根本原因是什么?错误的资不抵债检查。简单来说,当借款人的债务超过其抵押价值时就会发生资不抵债,进而威胁到协议的偿付能力。负责处理借入资产交换(例如从 WBTC 到 USDC)的 swap() 函数仅在执行 swap 之前检查账户的偿付能力(solvency)。这就留下了一个窗口,允许攻击者在 swap 过程中操纵价格而不触发之后的检查。

攻击者的操作流程如下:

创建保证金账户:攻击者存入抵押资产(例如 USDC),通过杠杆借入更多资产开仓,比如做多 WBTC。

例如,在一笔交易中(在 Arbiscan 查看),攻击者使用了 4000 万 USDC 的 flash loan,存入后借出约 3995 万 USDC,将其换成约 0.362 WBTC,并增加了多头仓位。

发起 sandwich attack(夹击攻击):在随后的交易中,攻击者使用 flash loan 在 Uniswap V3(Sharwa 用其作为报价来源)上操纵市场价格。

- 首先,大量卖出某资产(例如 WBTC 换 USDC)以压低价格。

- 然后在被人为压低的价格下平掉杠杆仓位,造成协议产生坏账(bad debt)。

- 最后,再以被压低的价格将 USDC 换回 WBTC,从中套取差价。

一笔关键攻击交易(在 Arbiscan 查看)展示了这一过程:先用 37 WBTC 的 flash loan 大量卖出以压低价格,随后平仓以糟糕的汇率将 0.362 WBTC 卖出换取约 207.5 万 USDC,仅偿还部分债务,最后低价回购 WBTC。

另一名攻击者采用了类似套路,起始于保证金账户创建(在 Arbiscan 查看)。

独立分析师 Weilin Li 也指出,协议对 Uniswap V3 价格的盲目信任允许了原子性(atomic)sandwich attack,其中操纵和利用在同一笔交易中完成。

图中高亮的代码显示计算和 require 语句发生在实际 swap 之前,缺少 swap 后的偿付能力验证。

攻击者详情与收益

- 攻击者 1(0xd356c82e0c85e1568641d084dbdaf76b8df96c08):进行了多次攻击,净获利约 $61K。

- 攻击者 2(0xaa24987bab540617416b77c986f66ae009c55795):一次攻击,约 $85K 利润。

这些数字来自 Phalcon 的链上分析,总流失约 $146K。虽然与一些大型 DeFi 被盗案相比规模不大,但它凸显了杠杆协议持续存在的风险。

对 DeFi 和 Meme Token 交易者的教训

此类利用并不限于 WBTC 或 ETH 等传统资产——它们揭示的漏洞同样可能影响 meme token 生态。许多 meme 项目在流动性和交易上构建于 DeFi 原语之上,如果借贷或 swap 的逻辑存在类似缺陷,就可能遭遇 flash loan 攻击或价格操纵,进而侵蚀信任和代币价值。

对区块链从业者的关键建议包括:

- Post-Action Checks(操作后检查):在外部调用(如 swap)之后务必验证状态,防止被操纵。

- Oracle 多样化:单一依赖像 Uniswap V3 这样的 DEX 报价会引发 sandwich 攻击;应集成多源预言机或 TWAP(time-weighted average price)机制。

- 审计与紧急暂停:Sharwa 虽然迅速暂停了交易,但暂停后仍发生追加攻击,说明需要更健全的应急响应流程。

作为 Meme Insider,我们会持续关注此类事件如何影响 meme token 的波动性与采纳率。如果你在任何链上进行杠杆交易,请务必核查协议审计记录并考虑分散风险。

在加密世界保持警惕——安全是每个人的责任。欲了解更多区块链利用事件与 meme token 见解,请访问我们的知识库:meme-insider.com。