大家好,区块链爱好者们!如果你一直关注区块链世界,可能已经注意到2025年的周五夜晚逐渐变成了“黑客之夜”。BlockSec团队最近曝光了一起狡猾的智能合约攻击,这次攻击在他们2025年7月11日的帖子发布前几个小时悄然发生。让我们一起拆解这次事件,看看发生了什么,为什么重要,以及我们能从中学到什么——尤其是如果你关注meme代币或DeFi项目的话。

这次攻击具体发生了什么?

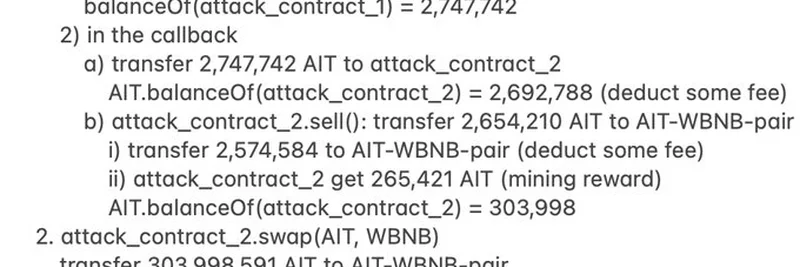

根据BlockSec分享的图片,这次攻击涉及对智能合约的巧妙操纵,利用了AIT和WBNB(Wrapped BNB)等代币。以下是简化的步骤概述:

步骤1:初始兑换与挖矿奖励陷阱

攻击者首先调用了attack_contract_1的buy()函数。他们向合约转入了2,567,984个AIT,扣除部分手续费后,竟然“神奇地”获得了额外的256,798个AIT作为“挖矿奖励”。执行完毕后,合约里的AIT余额暴增至2,747,742。相当狡猾,对吧?步骤2:回调阶段的操作

在回调阶段,攻击者将这2,747,742个AIT转到attack_contract_2。接着,他们将2,654,210个AIT卖回AIT-WBNB交易对,再次获得了265,421个AIT的挖矿奖励。最终,attack_contract_2账户中持有惊人的303,998个AIT。步骤3:终极兑换

最后,attack_contract_2将303,998个AIT兑换成WBNB,手续费后获得294,878个AIT,并换成了8个WBNB,随后转出。结果如何?攻击者净赚8个WBNB,系统被掏空了。

你可以通过这张图清晰看到交易流程:

第二张图展示了区块链日志,其中红色高亮部分确认了攻击的执行:

这次攻击是如何发生的?

此次攻击很可能利用了智能合约逻辑中的漏洞——可能是未处理的重入攻击漏洞或错误的奖励机制。重入攻击指的是一个函数调用外部合约(如代币兑换),该外部合约又能在前一个调用完成之前回调原始合约。如果安全措施不到位,攻击者就能像此次一样操纵资金或余额,造成虚增的挖矿奖励。

另一个可能是价格操控策略,攻击者利用兑换过程中操纵AIT-WBNB交易对价格以获取优势。这种手法在DeFi攻击中很常见,尤其是针对流动性较低的代币交易对。

为什么meme代币粉丝要关注?

在Meme Insider,我们致力于为你提供最新的meme代币和区块链技术动态。这次攻击对依赖智能合约的项目来说是一个警钟——尤其是那些为了快速上市而跳过严格审计的新兴meme币。虽然这里涉及的AIT代币还不算家喻户晓,但类似手法很容易攻击到热门、火爆的meme代币,尤其存在相似漏洞时。

给区块链从业者的启示

那么,我们能从这次事件中学到什么?

- 审计,审计,还是审计:务必请专业团队对你的智能合约进行审计。像BlockSec这样的团队或开源工具能及早发现这些问题。

- 防范重入攻击:在Solidity中使用

nonReentrant等修饰符阻止回调循环。 - 流动性重要性:流动性不足的池子是价格操控的首选目标。提高流动性或加设防护措施至关重要。

- 持续关注安全动态:关注BlockSec等安全团队在X上的实时更新,第一时间掌握攻击信息。

展望2025

根据最新报告,2024年加密货币损失已超过14.2亿美元,2025年注定是区块链安全的关键一年。像这次攻击提醒我们,即使是小漏洞也能酿成大祸。无论你是开发者、投资者,还是meme币爱好者,保持学习是最佳防线。

对于本次攻击有疑问,或者想深入了解如何保护你的项目?欢迎在下方留言,或通过Meme Insider联系我们。让我们携手共建强大的区块链社区!