在区块链这个节奏极快的世界里,一处微小的计算错误就可能导致数百万的损失,因此理解复杂的漏洞至关重要。最近,Solidity 社区的重要人物、Spearbit 的 CEO Hari Krishnan 在 X 上抛出一个有趣的问题:“你见过最复杂的 bug/漏洞是什么?我在找特别棘手、与数学或舍入相关的漏洞案例。”

来自安全研究员和开发者的回应蜂拥而至,凸显出一些围绕数学复杂性和舍入错误的匪夷所思的利用案例。这些故事不仅刺激——对任何构建或投资 meme token 的人来说,它们都提供了宝贵教训,因为智能合约安全可能决定项目的成败。下面我们把线程中的亮点逐一拆解,用通俗的语言解释每个案例。

KyberSwap Elastic 漏洞:精度失控

一个突出的例子来自 zerosnacks.eth,指向 2023 年 11 月的 KyberSwap Elastic 攻击,约损失 5,470 万美元。该漏洞的核心在于滥用了平台的 Concentrated Liquidity Market Maker (CLMM) 以及它的 Reinvestment Curve(为流动性提供者复利手续费的机制)。

事情的经过是这样的:攻击者利用 flash loans 操纵池的价格(用 sqrtP 表示,即价格的平方根并按 2^96 缩放)。通过以精确数量反复添加与移除流动性,他们诱使系统在穿越价格边界(ticks)时错误地计算代币交换。calcReachAmount 函数中的一个 bug 在包含了再投资流动性后高估了代币数量,导致协议在跨越 ticks 时跳过了更新流动性的步骤。这产生了“重复”的流动性,使攻击者能够反向兑换并获得巨额利润。

最棘手的部分?这一切都取决于 sqrtP 计算中的精度和舍入问题——微小的差异被放大成了巨额收益。对 meme token 的创建者来说,这凸显了自定义流动性模型中的危险。务必对大量数学运算的函数进行审计!详尽解析见此处的完整深度分析 here。

Bunni 攻击:舍入方向背叛了你

Philogy 提到了最近的 Bunni 攻击,该事件刚发生数日就被抽走了 840 万美元。Bunni(在 Ethereum 和 Unichain 上的 DeFi 协议)遭遇了在提现时更新闲置余额的舍入错误。

攻击者通过 flash loan 借入 300 万 USDT,将 USDC/USDT 池的价格极端拉开,使 USDC 余额降到仅 28 wei。接着,通过 44 次微小提现,他们利用舍入误差导致 USDC 的流动性估算被不成比例地削减,而 USDT 侧保持不变。这创造了“幽灵流动性”,允许超额兑换并获利。

教训?单次操作看似安全的舍入方向在连续操作中可能串联成灾难。Bunni 的事后分析指出,孤立无害的舍入在序列化操作中变得可利用。使用流动性池的 meme token 项目:务必严格测试多步场景。更多细节见 Bunni 的博文。

Aztec Plonk 验证器“0 漏洞”:零知识的噩梦

Vishal Singh 提到了 Aztec 的 Plonk 验证器的“0 bug”,它是 Aztec 零知识证明系统中的一个漏洞。Plonk 是一种用于隐私交易的 zk-SNARK,但这个漏洞允许攻击者通过利用在椭圆曲线数学和 Fiat-Shamir 挑战中对 0 的处理方式来伪造证明。

本质上,关于是否将 0 视为无穷远点(或不视作)在 Plonk 论文中的处理不够明确,攻击者可以操纵挑战和多项式以通过无效证明。公共输入没有被完全哈希,使得攻击者能够调整以伪造有效性。

这是极其复杂的案例,涉及双线性对、多项式承诺等高级加密数学。对区块链从业者,尤其是关注隐私的 meme token 开发者而言,这提醒了在 ZK 技术实现中的陷阱。该漏洞已被修补,欲深入阅读请看漏洞详情。

MIM_Spell 攻击:份额操纵的高超手法

Misbahu 提及了关于 2024 年 1 月 MIM_Spell(Abracadabra)攻击的详细线程,该攻击通过操纵 borrow shares(借款份额)抽取资金。

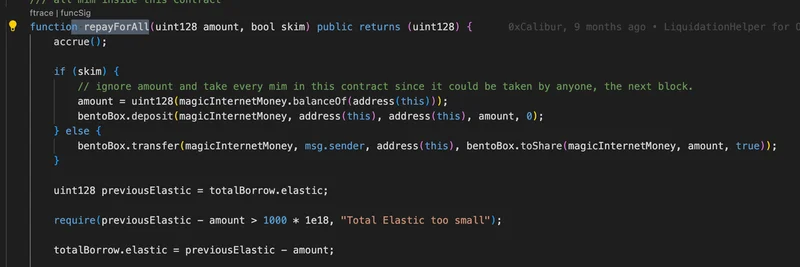

Abracadabra 使用借款份额系统来跟踪债务:borrow shares 是固定的,而资产会随利息增长。利用 repayForAll 的漏洞可以在不改变 shares 的情况下减少总资产,从而扭曲比率。

攻击者进行了 flash-loan 操作,偿还了几乎所有债务,然后循环地进行小额借款和还款以将总份额无限膨胀,而保持资产偏低。如此一来,他们就能用极少的抵押借走所有资金,因为协议误判了他们的债务份额。

这是纯粹的数学巧思——协议中向上舍入对协议有利,却在循环操作中被反噬。关键修复点:确保 borrow shares 不会跌破资产。完整线程见此处 here。

Raydium 严重漏洞:tick 与流动性的噩梦

Brainiac 提到的“Raydium 2 crit”很可能指的是 Raydium 的 CLMM 中的一些关键漏洞,例如 2024 年修复的 tick 操纵漏洞。

在其中一个漏洞里,increase_liquidity 函数允许攻击者操纵 ticks(价格区间)以添加无效流动性,进而可能抽干资金池。这涉及到在头寸更新中的数学错误。

Raydium 的代码对舍入方向有明确规定以避免数值损失,但 sqrt_price_math 和 liquidity_math 中的 bug 若处理不当仍可能导致漏洞被利用。

对于基于 Solana 的 meme token,使用 Raydium 时一定要彻底审计 tick 边界和数学库。

通用舍入灾难

TianCi_Club 分享了一个经典案例:舍入错误抽干整个流动性池。这类狡猾的 bug 常出现在费用计算或份额转换中,当 flooring 或 ceiling 累积时就会造成交易中的资金损失。

在 meme token 的世界里,波动性放大了交易量,这类错误可以迅速蒸发资金。始终优先采用对用户更安全的舍入方式,并对极端情形进行模拟。

这些利用案例表明,数学漏洞,通常是细微的舍入或精度滑落,就能撕开即便经过良好审计的协议。随着 meme token 热潮上升,开发者必须把安全放在首位——可以考虑像 Spearbit 这样的审计机构。保持警惕,并关注类似的线程以获取来自实战的经验教训。你见过最疯狂的 bug 是什么?欢迎在评论区分享!