在快速发展的去中心化金融(DeFi)世界里,安全事件可能毫无预警地发生,最近对 Yearn Finance yETH stableswap 池的攻击就是一记警钟。由区块链安全公司 BlockSec 的 Phalcon 团队披露,此次利用导致以太坊网络上的损失估计约为 900 万美元。如果你关注基于区块链技术的加密货币或 meme 代币,理解这些漏洞有助于你更安全地在该领域活动。

下面逐步拆解这次事件。Yearn Finance 是一个流行的 DeFi 协议,提供各种收益优化工具,其中包括 stableswap 池。这类池子旨在减少在相似资产之间(例如不同的以太坊包装版本)交易时的滑点。yETH 池具体是一个加权 stableswap,持有的资产包括 wstETH(来自 Lido 的 wrapped staked ETH)、rETH(Rocket Pool 的 staked ETH)、cbETH(Coinbase 的版本)和 mETH(来自 Mantle)。该池的 LP 代币是 yETH,代表流动性份额。

根据 Phalcon 的 原推文,攻击分为两个主要阶段。正如 Yearn 在其公告中确认的,整个事件始于 2025 年 11 月 30 日 UTC 21:11。被利用的合约是对常见 stableswap 代码的自定义版本,与 Yearn 的其他产品(如 V2 或 V3 vaults)分离,因此那些并未受到影响。

阶段 1:将池子的供应清零

攻击者巧妙操纵池子,将代表流动性提供者份额的 yETH 总供应量降至零。这包括一系列操作:

- 调用

update_rates()函数,似乎消耗了池中原有的 yETH 供应。 - 反复添加和移除流动性,结合费率更新,推动有效供应量下降。

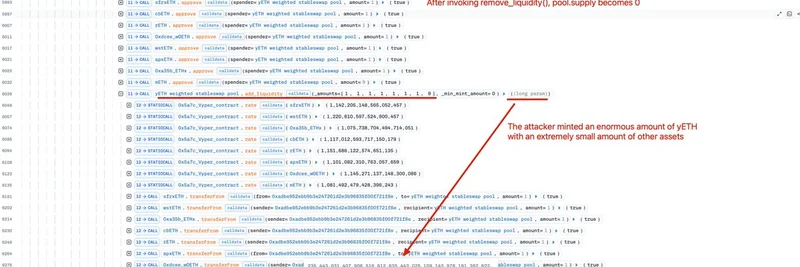

一旦供应降至零,池子就处于脆弱状态。可以把它想象成先把银行金库清空,然后操纵系统去“印刷”无限的钱。Phalcon 的分析强调攻击者在这些操作后调用了 remove_liquidity(),将供应推至绝对零,如下这笔交易分解所示:

阶段 2:无限铸造与利润提取

当供应为零时,攻击者利用了一个缺陷,允许他们用极小的输入铸造出荒谬大数额的 yETH。具体来说,他们用像 wstETH、rETH、cbETH 等代币的 1 wei 和 mETH 的 9 wei,铸造出了超过 235 千万亿亿亿(精确数值为 235,443,031,407,908,519,912,635,443,025,109,143,978,181,362,622,575,235,916)枚 yETH。wei 是 ETH 的最小单位,所以这几乎等于免费获得大量代币。

下面是交易日志中指向铸造步骤的可视截图:

铸造出如此巨量的 yETH 后,黑客将 100,000,000,000,000,000,000,000,000,000 yETH 交换为大约 1,079 ETH,从中套现获利。对该池的总损失约为 900 万美元,这凸显了智能合约逻辑中即便是小漏洞也能导致巨额被利用。

此事件与近期其他攻击类似,攻击者将目标对准流动性池或代币铸造机制。对于 meme 代币爱好者来说,这也是一个警示:许多 meme 项目运行在类似的以太坊协议上,理解 stableswap 等 DeFi 基础知识有助于识别高风险项目。

Yearn Finance 很快承认了该问题,并向用户保证核心 vaults 仍然安全。如果你持有 yETH 或参与类似池子,建议关注来自官方渠道的更新,例如 Yearn 的 Twitter 或他们的文档。

保持对这些利用事件的关注不仅能保护你的投资,也有助于推动更安全的区块链生态系统发展。你怎么看——这会促使 DeFi 领域采用更好的审计标准吗?欢迎在评论中分享你的观点!