嗨,币圈爱好者!如果你深耕 meme 代币和区块链技术世界,你大概听过有关潜伏在暗处的安全威胁的传闻。现在,著名调查人 ZachXBT 在 X 上发了一条重磅线程,揭开了朝鲜(DPRK)IT 工作者如何用精心伪造的身份混入开发者岗位的面纱。这可不只是间谍小说里的情节——这是会影响你钟爱的 meme 项目的真实风险。让我们逐步分解 Zach 揭露的所有关键细节。

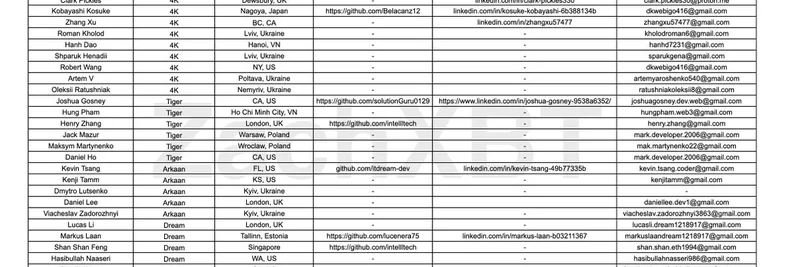

Zach 一开始分享的是来自一支五人小团队受损设备的线索。这些人维护了 30 多个假身份,配有政府颁发的身份证件,用来在 Upwork 和 LinkedIn 等平台上抢工作。他们甚至购买账户来增加“可信度”。目标是什么?渗透项目、可能窃取资金或情报,并把钱汇回国内。

关键揭示之一来自他们的 Google Drive 和 Chrome 配置文件导出。这些人组织得非常好,使用 Google 工具来管理日程、任务和预算——全是英文记录。就像在偷看一个秘密行动的作战手册。

接着,Zach 强调了一份来自 2025 年的每周报告表格。这十分发人深省:团队成员承认不懂工作需求,但发誓“会把努力放在心上”。典型的假装懂行直到做成,但在加密领域赌注非常高。

开销又讲述了另一种故事。这些行动者花钱购买 SSNs(Social Security Numbers)、Upwork 和 LinkedIn 账户、电话号码、AI 订阅、电脑租赁以及 VPN/代理。一切都是为了维持伪装并保持隐蔽。

Zach 还分享了会议日程和用于一个假身份“Henry Zhang”的话术脚本。他们使用 AnyDesk 在租用的电脑上远程工作,这让追踪真实位置变得困难。

出现了一个钱包地址:0x78e1a4781d184e7ce6a124dd96e765e2bea96f2c。这个地址与付款有关,并且直接关联到 2025 年 6 月价值 $680K 的 Favrr 漏洞事件——当时的 CTO 和开发者被认定为持伪造证件的 DPRK 安插人员。通过这个地址,还在其他项目中发现了更多 IT 工作者的迹象。

浏览器历史和搜索记录则增添了更多可疑线索,显示出一些明显的异常查询。至于大问题——“我们怎么确定他们是朝鲜人?”——频繁使用 Google Translate 翻译成韩语、出现的俄罗斯 IP,以及所有那些伪造文件,共同把这个判断连接起来。

Zach 在结尾指出了几个挑战:服务机构与私营部门之间缺乏协作,以及在被警告时招聘团队常常表现出防御性。这些 IT 工作者并非技术上极其高级,但他们很执着,在招聘市场大量投放资源。Payoneer 是他们将兼职收入从法币转换为加密货币的常用途径。

对于任何参与 meme 代币生态的人来说,这是一记警钟。无论是搭建项目还是投资,都要彻底审查你的开发者——查看 LinkedIn 历史、进行背景调查,并留意地点不匹配或模板化的个人资料等红旗。保持警惕,能让整个区块链空间更安全。

如果你想获得更多关于加密安全和 meme 代币的见解,留在 Meme Insider 吧。我们会持续跟进最新消息,帮助你在这个疯狂的世界中航行。你对这次曝光有什么看法?在评论中留下你的想法!